Con el trabajo a distancia convirtiéndose en la nueva norma de las operaciones corporativas, la demanda de tecnología de grabación de pantalla está experimentando un crecimiento explosivo. Según un informe de Gartner, "en el futuro pospandémico, aproximadamente el 48% de los empleados seguirán trabajando a distancia en cierta medida, lo que supone un aumento significativo respecto a la cifra prepandémica del 30%". (Fuente: Gartner)

Mientras tanto, otras encuestas también indican que alrededor del 28% de los empleados de todo el mundo trabajan actualmente a distancia, y en Estados Unidos se prevé que 22 millones de personas (una proporción sustancial de la mano de obra) trabajarán a distancia en 2025. (Fuente: DemandSage, 2025). Una población tan grande de trabajadores a distancia ha profundizado la dependencia de las herramientas de grabación de pantalla en escenarios como la educación en línea, las demostraciones de productos SaaS, la transmisión en directo de juegos y la colaboración médica a distancia.

Sin embargo, aunque la grabación de pantalla mejora la eficacia y la transparencia de la colaboración, también conlleva importantes riesgos para la seguridad y la privacidad. La grabación no autorizada, la fuga de datos, la falta de encriptación del almacenamiento, el incumplimiento de la normativa e incluso los hackers que aprovechan el malware para vigilar las pantallas de los usuarios son hechos frecuentes, lo que hace que la información de los usuarios sea muy susceptible de exposición o uso indebido.

Por ello, este informe de EaseUS pretende realizar un análisis en profundidad de los diversos riesgos para la seguridad y los retos para la privacidad asociados a los escenarios de grabación de pantallas. También propone contramedidas sistemáticas basadas en estrategias de protección multicapa (usuario, tecnología, cumplimiento y dispositivo) para ayudar a los usuarios y a las empresas a construir un ecosistema de grabación fiable y seguro que cumpla la normativa.

1. Principales riesgos de la grabación de pantalla para la seguridad y la privacidad

Comprender estos riesgos es crucial para cualquiera que utilice software de grabación de pantalla, ya sea por motivos personales o profesionales. Profundicemos en los principales riesgos asociados a la grabación de pantalla y cómo pueden afectar a la seguridad y privacidad de los usuarios.

1.1 Riesgos para la seguridad de datos

Los archivos de grabación de pantalla son esencialmente datos de alta sensibilidad, que a menudo contienen documentos estratégicos corporativos, estados financieros, información de clientes, credenciales de inicio de sesión y contenido de propiedad intelectual. Su ciclo de vida puede resumirse como: Recogida → Almacenamiento → Compartición. Existen riesgos potenciales en cada etapa:

Fuga de contenido sensible

Las grabaciones de pantalla pueden capturar inadvertidamente información sensible, como contraseñas de cuentas, información sobre credenciales, registros financieros, datos de clientes y código fuente. Si estos archivos de grabación no se cifran, se suben por error o se difunden, las consecuencias podrían ser desastrosas.

Acceso no autorizado y uso indebido

Si los archivos de grabación de pantalla no están debidamente protegidos con permisos de acceso, el personal interno o los piratas informáticos pueden acceder fácilmente sin autorización. Si los derechos de acceso a los archivos de grabación se obtienen a través de vulnerabilidades del software o configuraciones de permisos laxas, estas personas pueden robar fácilmente y hacer un uso indebido del contenido.

Riesgos de transmisión y almacenamiento

Los archivos de grabación no encriptados son susceptibles de sufrir ataques del hombre en el medio (MITM), interceptación o manipulación durante la transmisión. Del mismo modo, si se almacenan en la nube o en unidades compartidas sin cifrar, también son vulnerables a los ataques.

Por ejemplo, el Informe Verizon 2025 sobre investigaciones de filtraciones de datos indica que más del 22% de las filtraciones de datos implican el uso indebido de credenciales, y la grabación de pantalla es uno de los canales de alto riesgo para tales filtraciones. (Fuente: Verizon)

Aquí utilizamos una tabla para mostrarte el proceso general del ciclo de vida del archivo de grabación de pantalla y los posibles factores de riesgo:

| Fase | Descripción básica | Puntos débiles clave de la seguridad |

|---|---|---|

| Recogida | Fase de generación de grabaciones de pantalla, incluidas las grabaciones de pantalla y de audio. |

|

| Almacenamiento | Las grabaciones de pantalla se guardan en el almacenamiento local o en la nube. |

|

| Compartición | Las grabaciones de pantalla se comparten por correo electrónico, servicios en la nube, mensajería instantánea, etc. |

|

1.2 Vulneración de la privacidad

Grabación no autorizada

En escenarios como las videoconferencias multipersonales y la enseñanza en línea, si no se informa previamente a los participantes de que se está grabando la sesión, se puede vulnerar el derecho a la intimidad y al consentimiento informado de los usuarios, reduciendo la confianza en la plataforma. Esto viola el principio de "consentimiento explícito" del GDPR y la PIPL.

Abuso de herramientas de monitorización maliciosas

Los piratas informáticos pueden utilizar programas troyanos u otro software malicioso para activar en secreto las funciones de grabación de pantalla, lo que les permite vigilar las actividades de los usuarios a largo plazo, grabar sus acciones e incluso capturar detalles de las comunicaciones, vulnerando gravemente el derecho a la intimidad.

1.3 Desafíos legales y de cumplimiento normativo

La grabación de pantallas implica directamente el tratamiento de información personal y el cumplimiento del uso de contenidos. Las distintas regiones tienen requisitos legales distintos para la información personal y el contenido grabado:

- El GDPR (UE) hace hincapié en la obtención del consentimiento del usuario y su acuerdo explícito antes de la grabación, la minimización de los datos y la limitación de la finalidad. Las empresas que no cumplan la normativa pueden enfrentarse a multas de hasta el 4% de la facturación anual o 20 millones de euros.

- CCPA (California) considera el contenido grabado como información personal, y los usuarios tienen derecho a acceder a los datos relacionados y eliminarlos.

- Ley de Protección de la Información Personal (PIPL) de China exige el cumplimiento del principio de necesidad mínima y la obtención de un consentimiento por separado para la grabación de contenidos que afecten a la intimidad personal.

Además, el proceso de grabación puede implicar derechos de autor o secretos comerciales de otras personas. Sin autorización, existe un alto riesgo de infracción.

En virtud de la estricta aplicación del GDPR, las empresas que no lo cumplan se enfrentan a multas severas. Por ejemplo, Meta fue multada con 1,200 millones de euros por transferir ilegalmente datos de usuarios de la UE a Estados Unidos, estableciendo un récord de sanción más alta. En enero de 2025, el total de multas del GDPR había alcanzado aproximadamente los 5.880 millones de euros. (Fuente: IAPP y Data Privacy Manager)

Comparte esta guía para ayudar a otros a mantenerse seguros y privados mientras graban la pantalla.

2. Seguridad de la grabación de pantalla: Análisis de ataques y modelado de amenazas

Teniendo en cuenta los aspectos básicos de la seguridad de la grabación de pantalla, exploremos ahora las posibles amenazas y vulnerabilidades mediante un análisis detallado de los ataques y un modelo de amenazas.

2.1 Métodos de ataque habituales

Ingeniería Social y Phishing de Grabación de Pantalla

Los hackers utilizan correos electrónicos de phishing para inducir a los usuarios a hacer clic en enlaces o software maliciosos. Una vez que el usuario concede permisos de grabación, los hackers pueden capturar pantallas operativas sensibles.

Escritorio Remoto Malicioso y Grabación de Pantalla

Una vez que los hackers se infiltran en el control de escritorio remoto, inician la grabación de pantalla para recopilar todas las operaciones de la víctima.

Ataque Combinado de Portapapeles y Grabación de Pantalla

Después de que un usuario copie información sensible, el contenido del portapapeles puede ser capturado por el software y grabado junto con la pantalla.

2.2 Aplicación del modelo STRIDE

Utilizando los seis elementos del modelo STRIDE, podemos establecer una matriz sistemática de modelado de amenazas:

- Suplantación (Engaño de Identidad)

- Manipulación (Alteración de Datos)

- Repudio (Negación de Responsabilidad)

- Revelación de Información (Fuga de Información)

- Denegación de Servicio (Denegación de Servicio)

- Elevación de Privilegios (Escalada de Privilegios)

Combinando los métodos de ataque anteriores, podemos construir una "Matriz de Modelado de Amenazas":

El eje horizontal representa los métodos de ataque (como el phishing, el escritorio remoto y la fuga de portapapeles), y el eje vertical representa los niveles de riesgo (extremo del usuario, extremo de la plataforma y enlace de transmisión), para expresar intuitivamente los lugares y tipos de riesgo específicos de cada método de ataque.

- Usuario final: Plugins maliciosos → Riesgo de fuga de información

- Extremo plataforma: Almacenamiento sin cifrar → Alteración de datos y acceso no autorizado

- Enlace de transmisión: Falta de TLS → Ataques de intermediario

3. Estrategias multidimensionales de seguridad y privacidad

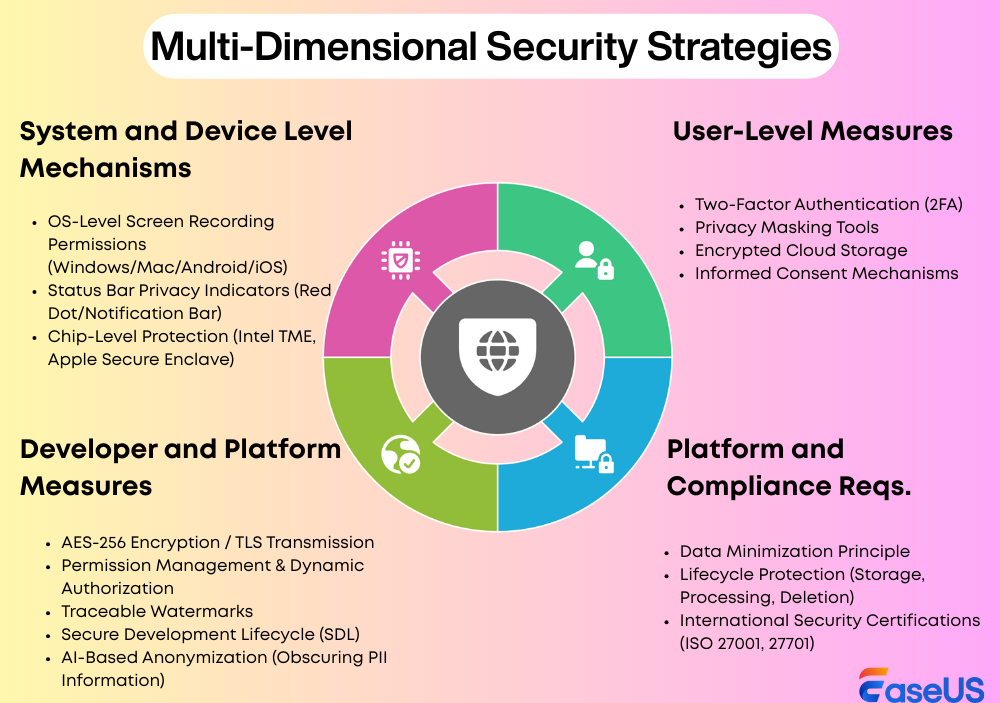

Para hacer frente a los riesgos asociados a la grabación de pantallas, tal como se han descrito anteriormente, es esencial diseñar mecanismos de protección desde múltiples dimensiones, incluidos los usuarios, los desarrolladores/plataformas de software, el cumplimiento de las normas de grabación, y los sistemas y dispositivos.

3.1 Contramedidas a nivel de usuario

- Autenticación de dos factores (2FA): Mejora significativamente la seguridad de las cuentas, impidiendo que las cuentas de grabación de pantalla se obtengan ilícitamente.

- Enmascarar/desenfocar áreas sensibles antes de grabar: Oscurece o desensibiliza intencionadamente contenidos como contraseñas e información financiera antes de grabar.

- Almacenamiento en la nube cifrado de extremo a extremo: Utiliza herramientas como Box y Tresorit para cifrar y almacenar los archivos de grabación, garantizando la seguridad de los datos en la nube.

- Actualizaciones periódicas de parches de software: Evita que los atacantes exploten las vulnerabilidades conocidas.

- Notificación clara de la grabación y mecanismo de consentimiento: En escenarios de grabación de varias personas, avisar con antelación y obtener el consentimiento es un paso necesario para el cumplimiento legal.

3.2 Medios técnicos para desarrolladores y plataformas

- Cifrado de datos: Utiliza el cifrado local AES-256 para los archivos de grabación; emplea TLS/SSL para un cifrado seguro durante la transmisión.

- Mecanismo de gestión de permisos: Restringe los permisos de grabación en segundo plano y adopta un mecanismo de autorización dinámico para controlar con precisión las solicitudes de permisos.

- Marcas de agua de seguridad rastreables: Incrusta marcas de agua de identificación del usuario en el contenido grabado para evitar el uso indebido y permitir la trazabilidad.

- Ciclo de vida de desarrollo seguro (SDL): Realiza evaluaciones de seguridad y auditorías de código durante la fase de diseño del producto.

- Tecnología de desensibilización asistida por IA: Utiliza la IA para identificar automáticamente la información personal en la pantalla (como números de DNI, direcciones de correo electrónico, etc.) y aplicar difuminado en tiempo real.

3.3 Requisitos de cumplimiento y plataforma

- Principio de minimización de datos: Recopilar y registrar sólo el contenido necesario para evitar una recopilación excesiva.

- Política de privacidad transparente y explicación del uso de los datos: Informa claramente a los usuarios de la finalidad del registro, los métodos de almacenamiento y los métodos de acceso.

- Protección de datos durante todo el ciclo de vida: Garantizar la seguridad desde la recogida, el almacenamiento y el procesamiento hasta la eliminación.

- Certificación internacional de seguridad: Obtén certificaciones como ISO/IEC 27001 y 27701 para aumentar la credibilidad del producto.

3.4 Mecanismos de protección a nivel de sistema y dispositivo

- Control de permisos de grabación de pantalla a nivel de sistema operativo: Utiliza el control de permisos a nivel de sistema en macOS, Windows, Android/iOS para evitar grabaciones no autorizadas.

- Indicadores de notificación de privacidad: Muestra un punto rojo en la esquina de la pantalla o una notificación en la barra de estado durante la grabación para mejorar la visibilidad.

- Mecanismos de protección de datos a nivel de chip: Utiliza soluciones de hardware como Intel TME y Apple Secure Enclave para proteger el cifrado y la seguridad de las claves del contenido grabado.

Comparte esta guía para ayudar a otros a mantenerse seguros y privados mientras graban la pantalla.

4. Análisis de casos y tendencias de seguridad en la privacidad de la grabación

Para profundizar en la polifacética cuestión de la privacidad y la seguridad de la grabación de pantalla, vamos a examinar casos concretos de distintos sectores. Nuestro análisis destacará los retos clave y las tendencias emergentes, empezando por el sector educativo.

4.1 Caso del sector educativo

Gestión del cumplimiento de la grabación de pantallas en plataformas de cursos online

Con el crecimiento explosivo de la educación online global, la difusión ilegal de cursos pirateados y vídeos grabados se ha convertido en un quebradero de cabeza para el sector. Según datos de The Business Research Company, se espera que el tamaño del mercado de la enseñanza en línea mundial crezca hasta los 354,710 millones de dólares en 2025 (un aumento interanual del 13,0%). La tecnología de grabación de pantallas desempeña un papel importante en el archivo de cursos y la revisión del aprendizaje.

En 2021, una plataforma internacional de educación en línea experimentó una importante fuga de cursos: los estudiantes grabaron vídeos con herramientas de terceros y los subieron a sitios web piratas, lo que provocó una pérdida de más del 15% de las suscripciones.

Para solucionarlo, la plataforma implantó medidas de cumplimiento:

- Almacenamiento cifrado: Cifrado AES-256 localmente y en la nube, con TLS/SSL para una transmisión segura.

- Marca de agua dinámica: Marcas de agua únicas por usuario (ID de cuenta y marca de tiempo) para rastrear las filtraciones.

- Aviso y consentimiento: Los usuarios son notificados antes de grabar y deben hacer clic en "aceptar" para entrar en la clase.

Un año después, la fuga de cursos pirateados se redujo un 60%, disminuyeron las quejas de los usuarios y mejoró la satisfacción de los profesores. La plataforma también obtuvo la certificación ISO/IEC 27001, lo que mejoró su reputación y la competitividad de su marca.

4.2 Caso corporativo

Práctica de desensibilización de la grabación de pantalla impulsada por IA (versión simplificada)

En los escenarios B2B, la grabación de pantalla se utiliza a menudo para demostraciones de productos y formación a distancia, pero puede implicar la privacidad del cliente y datos sensibles. En una ocasión, una empresa europea de software mostró inadvertidamente direcciones de correo electrónico e información de cuentas de clientes durante una demostración grabada, lo que provocó quejas.

Para evitar tales filtraciones, la empresa introdujo una tecnología de desensibilización de IA en 2022:

- Identifica automáticamente la información sensible: Detecta PII (números de teléfono, direcciones de correo electrónico, números de tarjetas bancarias) en la pantalla;

- Difuminado en tiempo real: Aplica desenfoque o enmascaramiento a las zonas sensibles;

- Marca de agua y seguimiento de registros: Añade marcas de agua rastreables y genera registros de auditoría.

Tras su implantación, el índice de fugas de información sensible disminuyó un 80%, y la satisfacción de los clientes con la seguridad de los datos aumentó un 22%. Esta práctica fue galardonada por la IAPP con el premio al Mejor Caso de Aplicación de Tecnología de Privacidad del Año.

4.3 Retos del sector y tendencias

Sin embargo, el sector de la grabación de pantallas en su conjunto sigue enfrentándose a múltiples retos:

Falta de normas de privacidad unificadas

Diferentes países y regiones tienen requisitos significativamente diferentes para el cumplimiento de la grabación de pantallas. Por ejemplo, el GDPR hace hincapié en el "aviso y consentimiento", la PIPL exige un "consentimiento separado", mientras que la CCPA se centra en el "derecho de acceso y supresión". Cuando operan a través de las fronteras, las empresas tienen que invertir importantes recursos para cumplir múltiples normas, lo que aumenta los costes de cumplimiento.

La grabación de IA conlleva nuevos tipos de riesgos de uso indebido de datos

Las herramientas emergentes de grabación de pantalla con IA están equipadas con funciones de transcripción automática, etiquetado inteligente y análisis del comportamiento. Sin embargo, también pueden utilizarse indebidamente para vigilar las actividades de los empleados y rastrear los hábitos de los usuarios, desencadenando controversias éticas y de privacidad. Por ejemplo, algunas empresas han utilizado herramientas de IA para controlar el trabajo sin informar a sus empleados, lo que ha provocado disputas legales en Europa y América.

Se pasa por alto el derecho del usuario al aviso de privacidad

Muchos usuarios de videoconferencias siguen sin saber que están siendo grabados. Esto indica que un gran número de aplicaciones de software carecen de mecanismos claros de notificación de grabación, y el derecho de los usuarios a ser informados sobre su privacidad no está plenamente protegido.

5. Marco normativo global y de cumplimiento de la privacidad

Con la adopción generalizada de la tecnología de grabación de pantalla tanto en entornos corporativos como personales, la privacidad y el cumplimiento de la normativa sobre datos se han convertido en preocupaciones fundamentales. Las distintas regiones imponen diferentes requisitos legales sobre la recopilación, almacenamiento, procesamiento y uso compartido de los contenidos grabados. Las organizaciones deben comprender y cumplir estas normativas para evitar sanciones legales y daños a su reputación.

5.1 Comparación normativa y aplicabilidad

El GDPR es una de las normativas de protección de la privacidad más estrictas del mundo, y tiene requisitos claros para los datos grabados en pantalla. En 2021, una plataforma europea de educación en línea fue multada con 500,000 euros por la autoridad reguladora por grabar vídeos de clases sin obtener la autorización de los alumnos, y se le exigió que hiciera rectificaciones inmediatas.

La CCPA de California clasifica el contenido de la grabación de pantalla como información personal, y se conceden amplios derechos a los usuarios. En la práctica, las empresas suelen establecer portales de privacidad para que los usuarios puedan ejercer cómodamente sus derechos de acceso y eliminación de información.

| Región | Normativa | Requisitos de las grabaciones de pantalla | Cumplimiento |

|---|---|---|---|

| Unión Europea | GDPR (Reglamento General de Protección de Datos) | Consentimiento informado explícito, minimización de datos; los usuarios deben aceptar la grabación, y las organizaciones sólo pueden recopilar la información necesaria. | Transparencia en el consentimiento del usuario, cumplimiento de la transferencia transfronteriza de datos, minimización de datos. |

| California, EE.UU. | CCPA (Ley de Privacidad del Consumidor de California) | El contenido grabado se considera información personal; los usuarios pueden solicitar el acceso y la eliminación de sus datos grabados. | Derechos de los usuarios a acceder a los datos y eliminarlos, divulgación de la privacidad, gestión del uso compartido por terceros. |

| China | PIPL (Ley de Protección de la Información Personal) | Notificación explícita y consentimiento por separado; el tratamiento debe seguir el principio de necesidad mínima. | Transparencia del tratamiento de datos, obtención del consentimiento individual, almacenamiento y transferencia lícitos. |

5.2 Directrices de aplicación del cumplimiento corporativo

Para garantizar que las operaciones de grabación de pantalla cumplen la normativa internacional y local sobre privacidad, las organizaciones pueden adoptar las siguientes buenas prácticas:

Establecer un sistema de Evaluación del Impacto sobre la Privacidad (EIP)

- Realizar una PIA en cada proyecto de grabación de pantalla para identificar posibles riesgos para la privacidad.

- Evaluar si el contenido grabado contiene información personal o sensible y valorar la legalidad de los métodos de procesamiento.

- Institucionalizar el proceso para garantizar que cada actualización empresarial o iteración de funciones se someta a una evaluación de la privacidad.

- Herramienta de referencia: La Asociación Internacional de Profesionales de la Privacidad (IAPP) proporciona plantillas de PIA que pueden adaptarse para ajustarse a los flujos de trabajo específicos de una organización.

Soberanía de datos y control del flujo transfronterizo

- Definir claramente la ubicación de almacenamiento de los datos de grabación de pantalla para cumplir los requisitos legales locales.

- Implantar controles estrictos para las transferencias transfronterizas de datos, por ejemplo, utilizando las Cláusulas Contractuales Tipo de la UE (CCC) para garantizar el cumplimiento del GDPR.

- Llevar a cabo la diligencia debida con los proveedores de servicios en la nube para verificar que poseen las certificaciones de seguridad pertinentes, como la ISO/IEC 27001.

Obtener certificaciones de cumplimiento para aumentar la credibilidad

- ISO 27001: Certificación del Sistema de Gestión de la Seguridad de la Información, que demuestra prácticas normalizadas de gestión de la seguridad de los datos.

- ISO/IEC 27701: Certificación del Sistema de Gestión de la Información sobre Privacidad, que se centra específicamente en la protección de la información personal y el cumplimiento de la privacidad.

- Conseguir estas certificaciones ayuda a las organizaciones a reforzar la credibilidad de sus servicios de grabación de pantalla cuando se comunican con clientes o socios.

Recomendaciones prácticas de aplicación

- Estrategia de cumplimiento de varios niveles: Combina medidas técnicas (encriptación, control de acceso), medidas de gestión (consentimiento informado, registros de auditoría) y medidas institucionales (PIA, certificaciones) para salvaguardar la privacidad de forma integral.

- Formación de los empleados: Imparte formación periódica sobre la normativa de privacidad relacionada con la grabación de pantallas para mejorar la concienciación interna sobre el cumplimiento de la normativa.

- Supervisión continua: Revisa periódicamente los procesos de tratamiento de datos de grabación de pantalla y el estado de cumplimiento de los proveedores de servicios externos para detectar y remediar rápidamente los posibles riesgos.

Comparte esta guía para ayudar a otros a mantenerse seguros y privados mientras graban la pantalla.

6. Impacto económico de la seguridad de datos y gestión de confianza empresarial

A medida que la grabación de pantalla se convierte en parte integral de la colaboración a distancia, la formación y el cumplimiento de las empresas, los riesgos de infracciones y violaciones de la privacidad conllevan consecuencias económicas y de confianza directas. La seguridad ya no es un detalle técnico, sino una prioridad empresarial.

6.1 Coste empresarial de los incidentes de seguridad

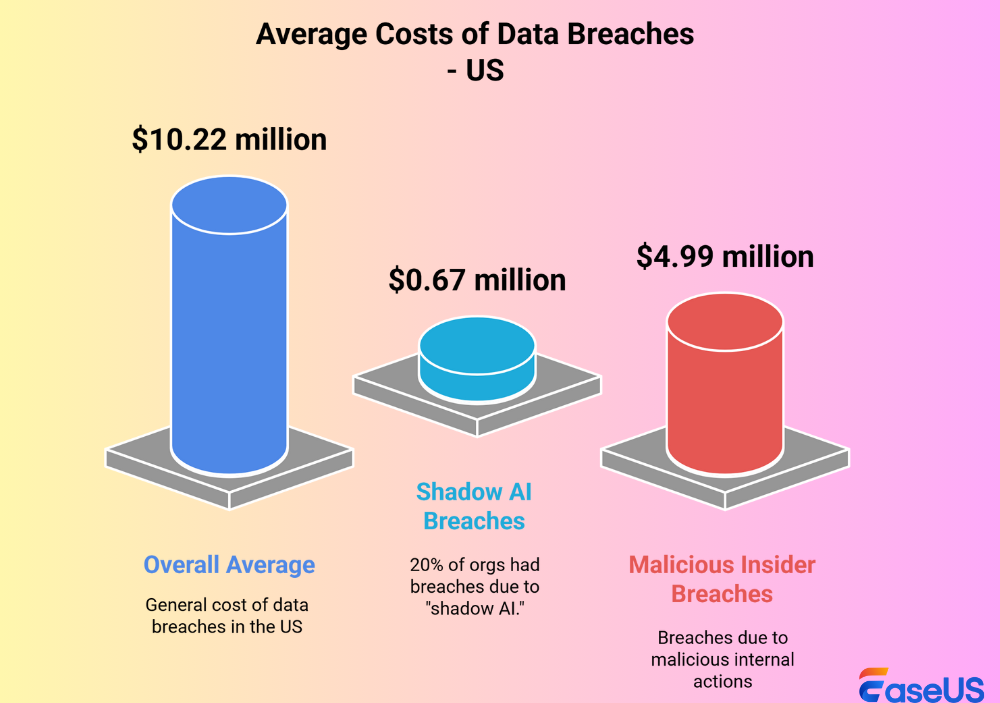

El informe IBM 2025 Costo de una Filtración de Datos muestra que el coste se redujo por primera vez en cinco años, hasta 4,44 millones de dólares, debido principalmente a las defensas potenciadas por IA que aceleraron la detección y contención de las brechas. Sin embargo, los atacantes también están aprovechando la IA para mejorar sus tácticas. Las estadísticas muestran que el 16% de las violaciones implicaron IA, principalmente en ataques de phishing y deepfake.

Además, el informe 2025 indica que el coste medio de una brecha en Estados Unidos es aún mayor, alcanzando los 10,22 millones de dólares. El 20% de las organizaciones sufrieron filtraciones debidas a la "IA en la sombra", lo que supuso una media adicional de 670,000 dólares en pérdidas. Las violaciones de datos causadas por personas internas malintencionadas son especialmente costosas, con una media de 4,99 millones de dólares.

Estos costes van mucho más allá de la reparación técnica inmediata. Abarcan las multas reglamentarias, las investigaciones forenses, los procedimientos judiciales, las notificaciones de infracciones, las indemnizaciones a los clientes, la recuperación de la reputación y el tiempo de inactividad operativa. Para las empresas que operan en mercados globales competitivos, estas conmociones financieras pueden erosionar la confianza de los accionistas, debilitar el valor de la marca e incluso poner en peligro la sostenibilidad a largo plazo.

6.2 Privacidad como ventaja competitiva

Mientras que los fallos de seguridad plantean amenazas económicas, la protección proactiva de la privacidad puede convertirse en un potente diferenciador. En el mercado B2B, la preparación para el cumplimiento y la sólida gestión de la privacidad se han convertido en criterios decisivos para la adquisición. Las empresas favorecen cada vez más a los proveedores cuyas soluciones vienen con políticas de privacidad transparentes, alineación con GDPR/CCPA/PIPL y certificaciones como ISO/IEC 27001 e ISO/IEC 27701. Estos elementos ya no son meras casillas de verificación reglamentarias: son señales de confianza que influyen directamente en las decisiones empresariales.

Adoptar herramientas de grabación de pantalla seguras y respetuosas con la privacidad no sólo reduce la probabilidad de incidentes costosos, sino que también refuerza la credibilidad de la marca. Por ejemplo, EaseUS RecExperts ofrece a las empresas una solución conforme y fiable al integrar funciones como la grabación encriptada, el control de acceso granular y mecanismos de consentimiento transparentes. Estas herramientas permiten a las empresas llevar a cabo formación, intercambio de conocimientos y grabación de conformidad sin exponerse a riesgos innecesarios.

7. Convergencia de la IA y la confianza cero en la grabación de pantallas

A medida que las empresas aceleran la transformación digital, la grabación de pantallas está pasando de ser una herramienta de productividad a una tecnología crítica para el cumplimiento y sensible a la confianza. El futuro se definirá por cómo se integran la innovación de la IA y los modelos de seguridad de Confianza Cero para equilibrar la usabilidad, la seguridad y la privacidad.

7.1 IA y grabación con privacidad mejorada

La Inteligencia Artificial desempeñará un papel central en la configuración de la grabación de pantalla de próxima generación. Entre las aplicaciones clave se incluyen:

- Difuminado facial automatizado: garantiza la protección de las identidades en escenarios de formación, conferencias y cumplimiento.

- Enmascaramiento de Datos Sensibles en Tiempo Real - detección automática y redacción de campos confidenciales (por ejemplo, números de tarjetas de crédito, datos médicos).

- Análisis de contenido consciente del contexto: clasificación inteligente de las grabaciones para respaldar las políticas de retención y las auditorías de cumplimiento.

Estas funciones elevarán la protección de la privacidad de reactiva a proactiva, haciendo que el cumplimiento sea fluido para las empresas.

7.2 Normalización y marcos globales

Las normativas actuales sobre privacidad (GDPR, CCPA, PIPL) siguen estando fragmentadas, pero se está impulsando la armonización internacional. Un marco unificado para el cumplimiento de la grabación de pantallas podría hacerlo:

- Reduce la inseguridad jurídica transfronteriza.

- Habilitar políticas corporativas coherentes.

- Fomentar la confianza en los mercados globales de software.

Esta tendencia hacia la normalización recompensará a los primeros en adoptarla que se alineen con las mejores prácticas internacionales.

7.3 Valor de marca a través de la confianza

Para los proveedores de grabación en pantalla, la seguridad y la privacidad no son sólo salvaguardas técnicas, sino activos estratégicos.

- Las empresas que incorporen certificaciones de cumplimiento y arquitecturas de privacidad por diseño se diferenciarán.

- La confianza se convierte en una moneda de mercado: los proveedores que establezcan normas fiables ganarán liderazgo en el sector.

7.4 Tendencias tecnológicas emergentes

Varios paradigmas técnicos están convergiendo para redefinir la grabación de pantallas:

- Computación que preserva la privacidad y aprendizaje federado: permite el análisis de datos sin exposición centralizada.

- Arquitectura de Confianza Cero: aplicación de los principios de "nunca confíes, siempre verifica" en el registro, almacenamiento y acceso.

- Almacenamiento descentralizado (por ejemplo, IPFS) - distribuye los datos de vídeo para mitigar las violaciones de un solo punto.

- Alertas de riesgo potenciadas por IA: avisos proactivos que advierten a los usuarios de posibles violaciones de las políticas o de la captura de contenido sensible.

Juntos, sentarán las bases de los ecosistemas de grabación segura de próxima generación.

7.5 Recomendaciones estratégicas

Para prepararse para este cambio, las partes interesadas deben tomar las siguientes medidas:

- Usuarios: Elige herramientas de grabación certificadas, respetuosas con la privacidad y con un tratamiento transparente de los datos.

- Desarrolladores: Implementen la Privacidad por Defecto, incorporando herramientas de encriptación, consentimiento y privacidad de IA en la fase de diseño.

- Reguladores: Establecer normas de cumplimiento específicas para la grabación de pantallas, que garanticen la igualdad de condiciones en todos los sectores.

8. Conclusión sobre la protección de la seguridad y la privacidad en la grabación de pantalla

La grabación en pantalla sirve de puente para la comunicación y la colaboración modernas, pero también puede convertirse en un punto de entrada para las violaciones de la privacidad. Sólo mediante los esfuerzos conjuntos de usuarios, desarrolladores, empresas y organismos reguladores, y construyendo una defensa multidimensional desde la tecnología, los sistemas y la conciencia cultural, podremos lograr un ecosistema de grabación en pantalla seguro, digno de confianza, conforme a las normas, transparente y fácil de usar.

Unamos nuestras manos para establecer esa "ventana digital" de confianza que no sólo facilite la transmisión eficaz de información, sino que también proteja los derechos de privacidad de cada usuario.

Comparte esta guía para ayudar a los demás a mantenerse seguros y privados mientras graban la pantalla.

¿Ha sido útil esta página?