- Scoprire EaseUS

- Chi Siamo

- Recensioni & Premi

- Contratto di Licenza

- Politica sulla Riservatezza

Con il lavoro da remoto che sta diventando la nuova norma per le attività aziendali, la domanda di tecnologie di registrazione dello schermo sta vivendo una crescita esponenziale. Secondo un rapporto di Gartner, "Nel futuro post-pandemia, circa il 48% dei dipendenti continuerà a lavorare da remoto in una certa misura, un aumento significativo rispetto al 30% pre-pandemia". (Fonte: Gartner)

Nel frattempo, altri sondaggi indicano che circa il 28% dei dipendenti in tutto il mondo lavora attualmente da remoto e, negli Stati Uniti, si prevede che 22 milioni di persone (una parte sostanziale della forza lavoro) lavoreranno da remoto entro il 2025. (Fonte: DemandSage, 2025). Una popolazione così ampia di lavoratori da remoto ha intensificato l'uso di strumenti di registrazione dello schermo in scenari come la formazione online, le dimostrazioni di prodotti SaaS, lo streaming live di giochi e la collaborazione medica a distanza.

Tuttavia, sebbene la registrazione dello schermo migliori l'efficienza e la trasparenza nella collaborazione, comporta anche rischi significativi per la sicurezza e la privacy. Registrazioni non autorizzate, perdite di dati, mancanza di crittografia dell'archiviazione, non conformità alle normative e persino hacker che sfruttano malware per monitorare gli schermi degli utenti sono eventi frequenti, rendendo le informazioni degli utenti altamente vulnerabili all'esposizione o all'uso improprio.

Pertanto, questo rapporto di EaseUS mira a condurre un'analisi approfondita dei vari rischi per la sicurezza e delle sfide per la privacy associati agli scenari di registrazione dello schermo. Propone inoltre contromisure sistematiche basate su strategie di protezione multilivello (utente, tecnologia, conformità e dispositivo) per aiutare utenti e aziende a costruire un ecosistema di registrazione affidabile e sicuro, conforme alle normative.

1. Rischi principali della registrazione dello schermo per sicurezza e privacy

Comprendere questi rischi è fondamentale per chiunque utilizzi strumenti di registrazione dello schermo, sia per motivi personali che professionali. Analizziamo i principali rischi associati alla registrazione dello schermo e come possono influire sulla sicurezza e sulla privacy degli utenti.

1.1 Rischi per la sicurezza dei dati

I file di registrazione dello schermo sono essenzialmente dati ad alta sensibilità, che spesso contengono documenti strategici aziendali, bilanci, informazioni sui clienti, credenziali di accesso e contenuti di proprietà intellettuale. Il loro ciclo di vita può essere riassunto come segue: Raccolta → Archiviazione → Condivisione. Ogni fase presenta potenziali rischi:

Fuga di contenuti sensibili

Le registrazioni dello schermo possono catturare inavvertitamente informazioni sensibili come password di account, credenziali, registri finanziari, dati dei clienti e codice sorgente. Se questi file di registrazione non vengono crittografati, caricati per errore o diffusi, le conseguenze potrebbero essere disastrose.

Accesso non autorizzato e uso improprio

Se i file di registrazione dello schermo non sono adeguatamente protetti con autorizzazioni di accesso, personale interno o hacker potrebbero facilmente ottenere accessi non autorizzati. Se i diritti di accesso ai file di registrazione vengono ottenuti tramite vulnerabilità software o configurazioni di autorizzazioni poco chiare, questi individui possono facilmente rubare e utilizzare impropriamente i contenuti.

Rischi di trasmissione e stoccaggio

I file di registrazione non crittografati sono soggetti ad attacchi man-in-the-middle (MITM), intercettazioni o manomissioni durante la trasmissione. Allo stesso modo, se archiviati nel cloud o su unità condivise senza crittografia, sono vulnerabili agli attacchi.

Ad esempio, il Verizon 2025 Data Breach Investigations Report indica che oltre il 22% delle violazioni dei dati riguarda l'abuso delle credenziali e la registrazione dello schermo è uno dei canali ad alto rischio per tali fughe di notizie. (Fonte: Verizon)

Qui utilizziamo una tabella per mostrarvi il processo generale del ciclo di vita del file di registrazione dello schermo e i possibili fattori di rischio:

| Fase | Descrizione del nucleo | Principali debolezze della sicurezza |

|---|---|---|

| Collezione | Fase di generazione delle registrazioni dello schermo, comprese le registrazioni dello schermo e quelle audio. |

|

| Archiviazione | Le registrazioni dello schermo vengono salvate su un archivio locale o cloud. |

|

| Condivisione | Registrazioni dello schermo condivise tramite e-mail, servizi cloud, messaggistica istantanea, ecc. |

|

1.2 Violazioni della privacy

Registrazione non autorizzata

In scenari come videoconferenze multi-utente e didattica online, se i partecipanti non vengono informati in anticipo che la sessione verrà registrata, ciò potrebbe violare il diritto alla privacy e al consenso informato degli utenti, riducendo la fiducia nella piattaforma. Ciò viola il principio del "consenso esplicito" previsto dal GDPR e dalla PIPL.

Abuso di strumenti di monitoraggio dannosi

Gli hacker possono utilizzare programmi trojan o altri software dannosi per attivare segretamente funzioni di registrazione dello schermo, che consentono loro di monitorare le attività degli utenti a lungo termine, registrare le loro azioni e persino acquisire dettagli di comunicazione, violando gravemente i diritti alla privacy.

1.3 Sfide legali e di conformità

La registrazione dello schermo implica direttamente il trattamento dei dati personali e la conformità dell'utilizzo dei contenuti. Ogni regione ha requisiti legali distinti per i dati personali e i contenuti registrati:

- Il GDPR (UE) enfatizza l'importanza di ottenere il consenso esplicito dell'utente prima della registrazione, la minimizzazione dei dati e la limitazione delle finalità. Le aziende inadempienti possono incorrere in sanzioni fino al 4% del fatturato annuo o a 20 milioni di euro.

- Il CCPA (California) considera i contenuti registrati come informazioni personali e gli utenti hanno il diritto di accedere ai relativi dati e di eliminarli.

- La legge cinese sulla protezione delle informazioni personali (PIPL) richiede il rispetto del principio di minima necessità e l'ottenimento di un consenso separato per la registrazione di contenuti che riguardano la privacy personale.

Inoltre, il processo di registrazione potrebbe coinvolgere diritti d'autore o segreti commerciali di terzi. Senza autorizzazione, il rischio di violazione è elevato.

A causa della rigorosa applicazione del GDPR, le aziende inadempienti rischiano pesanti sanzioni. Ad esempio, Meta è stata multata di 1,2 miliardi di euro per aver trasferito illegalmente dati di utenti UE negli Stati Uniti, stabilendo un record per la sanzione più elevata. A gennaio 2025, le sanzioni totali previste dal GDPR hanno raggiunto circa 5,88 miliardi di euro. (Fonte: IAPP e Data Privacy Manager)

Condividi questa guida per aiutare gli altri a mantenere la sicurezza e la privacy durante la registrazione dello schermo.

2. Sicurezza della registrazione dello schermo: analisi degli attacchi e modellazione delle minacce

Tenendo presenti le basi della sicurezza della registrazione dello schermo, esploriamo ora le potenziali minacce e vulnerabilità attraverso un'analisi dettagliata degli attacchi e la modellazione delle minacce.

2.1 Metodi di attacco comuni

Ingegneria sociale + phishing tramite registrazione dello schermo

Gli hacker utilizzano e-mail di phishing per indurre gli utenti a cliccare su link o software dannosi. Una volta che l'utente concede le autorizzazioni di registrazione, gli hacker possono catturare schermate operative sensibili.

Desktop remoto dannoso + registrazione dello schermo

Dopo essersi infiltrati nel controllo remoto del desktop, gli hacker avviano la registrazione dello schermo per raccogliere tutte le operazioni della vittima.

Attacco combinato Appunti + Registrazione dello schermo

Dopo che un utente ha copiato informazioni sensibili, il contenuto degli appunti può essere acquisito dal software e registrato insieme allo schermo.

2.2 Applicazione del modello STRIDE

Utilizzando i sei elementi del modello STRIDE, possiamo stabilire una matrice sistematica di modellazione delle minacce:

- Spoofing (inganno dell'identità)

- Manomissione (alterazione dei dati)

- Ripudio (negazione di responsabilità)

- Divulgazione di informazioni (fuga di informazioni)

- Negazione del servizio (Negazione del servizio)

- Elevazione dei privilegi (Escalation dei privilegi)

Combinando i metodi di attacco sopra descritti, possiamo costruire una "matrice di modellazione delle minacce":

L'asse orizzontale rappresenta i metodi di attacco (ad esempio phishing, desktop remoto e perdita di dati negli appunti), mentre l'asse verticale rappresenta i livelli di rischio (lato utente, lato piattaforma e collegamento di trasmissione), per esprimere in modo intuitivo le posizioni e i tipi di rischio specifici di ciascun metodo di attacco.

- Finalità utente: Plugin dannosi → Rischio di perdita di informazioni

- Fine della piattaforma: Archiviazione non crittografata → Alterazione dei dati e accesso non autorizzato

- Collegamento di trasmissione: mancanza di TLS → attacchi man-in-the-middle

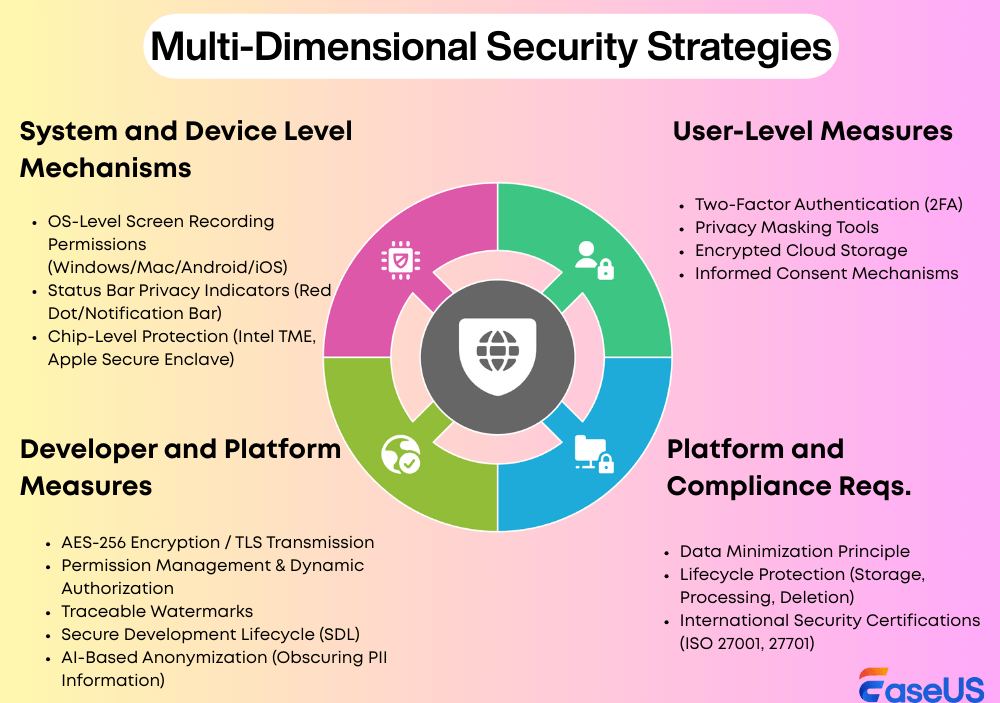

3. Strategie multidimensionali per la sicurezza e la privacy

Per affrontare i rischi associati alla registrazione dello schermo, come descritto sopra, è essenziale progettare meccanismi di protezione che tengano conto di più dimensioni, tra cui utenti, sviluppatori/piattaforme software, standard di registrazione di conformità, sistemi e dispositivi.

3.1 Contromisure a livello utente

- Autenticazione a due fattori (2FA): migliora notevolmente la sicurezza dell'account, impedendo che gli account di registrazione dello schermo vengano ottenuti illecitamente.

- Mascheramento/sfocatura delle aree sensibili prima della registrazione: oscurare o desensibilizzare intenzionalmente contenuti quali password e informazioni finanziarie prima della registrazione.

- Archiviazione cloud crittografata end-to-end: utilizza strumenti come Box e Tresorit per crittografare e archiviare i file di registrazione, garantendo la sicurezza dei dati nel cloud.

- Aggiornamenti regolari delle patch software: evita che gli aggressori possano sfruttare vulnerabilità note.

- Meccanismo di notifica e consenso per la registrazione chiara: negli scenari di registrazione multi-persona, fornire un preavviso e ottenere il consenso è un passaggio necessario per la conformità legale.

3.2 Mezzi tecnici per sviluppatori e piattaforme

- Crittografia dei dati: utilizzare la crittografia locale AES-256 per la registrazione dei file; impiegare TLS/SSL per una crittografia sicura durante la trasmissione.

- Meccanismo di gestione delle autorizzazioni: limitare le autorizzazioni di registrazione in background e adottare un meccanismo di autorizzazione dinamico per controllare con precisione le richieste di autorizzazione.

- Filigrane di sicurezza tracciabili: incorpora filigrane di identificazione dell'utente nei contenuti registrati per impedire usi impropri e consentire la tracciabilità.

- Secure Development Lifecycle (SDL): condurre valutazioni di sicurezza e audit del codice durante la fase di progettazione del prodotto.

- Tecnologia di desensibilizzazione assistita dall'intelligenza artificiale: utilizza l'intelligenza artificiale per identificare automaticamente le informazioni personali sullo schermo (come numeri di documento d'identità, indirizzi e-mail, ecc.) e applicare la sfocatura in tempo reale.

3.3 Requisiti di piattaforma e conformità

- Principio di minimizzazione dei dati: raccogliere e registrare solo i contenuti necessari per evitare una raccolta eccessiva.

- Informativa trasparente sulla privacy e spiegazione dell'utilizzo dei dati: informare chiaramente gli utenti sullo scopo della registrazione, sui metodi di archiviazione e sui metodi di accesso.

- Protezione completa dei dati: garantire la sicurezza dalla raccolta, all'archiviazione, all'elaborazione, fino all'eliminazione.

- Certificazione di sicurezza internazionale: ottenere certificazioni come ISO/IEC 27001 e 27701 per migliorare la credibilità del prodotto.

3.4 Meccanismi di protezione a livello di sistema e dispositivo

- Controllo delle autorizzazioni per la registrazione dello schermo a livello di sistema operativo: utilizza il controllo delle autorizzazioni a livello di sistema su macOS, Windows, Android/iOS per impedire registrazioni non autorizzate.

- Indicatori di notifica sulla privacy: visualizza un punto rosso nell'angolo dello schermo o una notifica nella barra di stato durante la registrazione per migliorare la visibilità.

- Meccanismi di protezione dei dati a livello di chip: utilizzare soluzioni hardware come Intel TME e Apple Secure Enclave per proteggere la crittografia e la sicurezza delle chiavi dei contenuti registrati.

Condividi questa guida per aiutare gli altri a mantenere la sicurezza e la privacy durante la registrazione dello schermo.

4. Analisi dei casi di sicurezza e privacy delle registrazioni e tendenze

Per approfondire la complessa questione della privacy e della sicurezza della registrazione dello schermo, esaminiamo casi specifici in diversi settori. La nostra analisi evidenzierà le principali sfide e le tendenze emergenti, a partire dal settore dell'istruzione.

4.1 Caso del settore dell'istruzione

Gestione della conformità della registrazione dello schermo sulle piattaforme dei corsi online

Con la crescita esponenziale dell'istruzione online a livello globale, la diffusione illegale di corsi piratati e video registrati è diventata un problema serio per il settore. Secondo i dati di The Business Research Company, si prevede che il mercato globale dell'apprendimento online raggiungerà i 354,71 miliardi di dollari entro il 2025 (con un aumento annuo del 13,0%). La tecnologia di registrazione dello schermo svolge un ruolo importante nell'archiviazione dei corsi e nella revisione dell'apprendimento.

Nel 2021, una piattaforma internazionale di formazione online ha subito una grave perdita di contenuti dei corsi: gli studenti hanno registrato video con strumenti di terze parti e li hanno caricati su siti web pirata, causando una perdita di oltre il 15% degli abbonamenti.

Per risolvere questo problema, la piattaforma ha implementato misure di conformità:

- Archiviazione crittografata: crittografia AES-256 in locale e nel cloud, con TLS/SSL per una trasmissione sicura.

- Filigrana dinamica: filigrane univoche per utente (ID account e timestamp) per tracciare le perdite.

- Avviso e consenso: gli utenti vengono avvisati prima della registrazione e devono cliccare su "Accetto" per accedere alla lezione.

Un anno dopo, la fuga di contenuti piratati è diminuita del 60%, i reclami degli utenti sono diminuiti e la soddisfazione degli insegnanti è aumentata. La piattaforma ha inoltre ottenuto la certificazione ISO/IEC 27001, rafforzando la sua reputazione e la competitività del marchio.

4.2 Caso aziendale

Pratica di desensibilizzazione tramite registrazione dello schermo basata sull'intelligenza artificiale (versione semplificata)

Negli scenari B2B, la registrazione dello schermo viene spesso utilizzata per dimostrazioni di prodotto e formazione a distanza, ma può coinvolgere la privacy dei clienti e proteggere i loro dati sensibili. Un'azienda di software europea ha inavvertitamente visualizzato gli indirizzi email e le informazioni dell'account dei clienti durante una dimostrazione registrata, causando reclami.

Per prevenire tali perdite, nel 2022 l'azienda ha introdotto la tecnologia di desensibilizzazione basata sull'intelligenza artificiale:

- Identificazione automatica delle informazioni sensibili: rileva le informazioni personali identificabili (numeri di telefono, indirizzi e-mail, numeri di carte bancarie) sullo schermo;

- Sfocatura in tempo reale: applica sfocatura o mascheratura alle aree sensibili;

- Filigrana e tracciamento dei log: aggiungi filigrane tracciabili e genera log di controllo.

Dopo l'implementazione, il tasso di fuga di informazioni sensibili è diminuito dell'80% e la soddisfazione dei clienti in merito alla sicurezza dei dati è aumentata del 22%. Questa pratica è stata premiata come miglior caso applicativo di tecnologia per la privacy dell'anno da IAPP.

4.3 Sfide del settore e approfondimenti sulle tendenze

Tuttavia, il settore della registrazione dello schermo nel suo complesso deve ancora affrontare molteplici sfide:

Mancanza di standard unificati sulla privacy

Paesi e regioni diversi hanno requisiti significativamente diversi per la conformità alla registrazione dello schermo. Ad esempio, il GDPR enfatizza "informativa e consenso", il PIPL richiede "consenso separato", mentre il CCPA si concentra sul "diritto di accesso e cancellazione". Quando operano a livello transfrontaliero, le aziende devono investire risorse ingenti per soddisfare più standard, con un conseguente aumento dei costi di conformità.

La registrazione AI comporta nuovi tipi di rischi di abuso dei dati

Gli strumenti di registrazione dello schermo basati sull'intelligenza artificiale emergenti sono dotati di funzioni di trascrizione automatica, tagging intelligente e analisi del comportamento. Tuttavia, possono anche essere utilizzati impropriamente per monitorare le attività dei dipendenti e tracciare le abitudini degli utenti, innescando controversie sulla privacy e sull'etica. Ad esempio, alcune aziende hanno utilizzato strumenti di intelligenza artificiale per il monitoraggio del lavoro senza informare i propri dipendenti, dando origine a controversie legali in Europa e in America.

Il diritto dell'utente all'informativa sulla privacy viene trascurato

Molti utenti di videoconferenze non sono ancora consapevoli di essere registrati. Ciò indica che un gran numero di applicazioni software non dispone di chiari meccanismi di notifica della registrazione e che il diritto degli utenti a essere informati sulla propria privacy non è pienamente tutelato.

5. Quadro normativo globale e di conformità alla privacy

Con l'adozione diffusa della tecnologia di registrazione dello schermo, sia in ambito aziendale che personale, la privacy e la conformità dei dati sono diventate questioni critiche. Le diverse regioni impongono requisiti legali diversi per la raccolta, l'archiviazione, l'elaborazione e la condivisione dei contenuti registrati. Le organizzazioni devono comprendere e rispettare queste normative per evitare sanzioni legali e danni alla reputazione.

5.1 Confronto normativo e applicabilità

Il GDPR è una delle normative più severe al mondo in materia di protezione della privacy e prevede requisiti chiari per i dati registrati tramite la registrazione dello schermo. Nel 2021, una piattaforma europea di formazione online è stata multata di 500.000 euro dall'autorità di regolamentazione per aver registrato video di classe senza ottenere l'autorizzazione degli studenti ed è stata tenuta a rettificare immediatamente la violazione.

In California, il CCPA classifica i contenuti delle registrazioni dello schermo come informazioni personali e agli utenti vengono concessi ampi diritti. Nella pratica, le aziende in genere istituiscono portali per la privacy degli utenti per consentire loro di esercitare comodamente i propri diritti di accesso e cancellazione delle informazioni.

| Regione | Regolamento | Requisiti per la registrazione dello schermo | Focus sulla conformità |

|---|---|---|---|

| Unione Europea | GDPR (Regolamento generale sulla protezione dei dati) | Consenso informato esplicito, minimizzazione dei dati: gli utenti devono acconsentire alla registrazione e le organizzazioni possono raccogliere solo le informazioni necessarie. | Trasparenza nel consenso dell'utente, conformità al trasferimento transfrontaliero dei dati, minimizzazione dei dati. |

| California, Stati Uniti | CCPA (Legge sulla privacy dei consumatori della California) | I contenuti registrati sono considerati informazioni personali; gli utenti possono richiedere l'accesso e la cancellazione dei propri dati registrati. | Diritti dell'utente di accesso e cancellazione dei dati, informativa sulla privacy, gestione della condivisione con terze parti. |

| Cina | PIPL (Legge sulla protezione delle informazioni personali) | Notifica esplicita e consenso separato; il trattamento deve seguire il principio della minima necessità. | Trasparenza nel trattamento dei dati, ottenimento del consenso individuale, conservazione e trasferimento legittimi. |

5.2 Linee guida per l'implementazione della conformità aziendale

Per garantire che le operazioni di registrazione dello schermo siano conformi alle normative sulla privacy sia internazionali che locali, le organizzazioni possono adottare le seguenti best practice:

Istituire un sistema di valutazione dell'impatto sulla privacy (PIA)

- Eseguire una PIA per ogni progetto di registrazione dello schermo per identificare potenziali rischi per la privacy.

- Valutare se il contenuto registrato contiene informazioni personali o sensibili e valutare la legalità dei metodi di trattamento.

- Istituzionalizzare il processo per garantire che ogni aggiornamento aziendale o iterazione di funzionalità venga sottoposto a una valutazione della privacy.

- Strumento di riferimento: l'International Association of Privacy Professionals (IAPP) fornisce modelli PIA che possono essere adattati ai flussi di lavoro specifici di un'organizzazione.

Sovranità dei dati e controllo dei flussi transfrontalieri

- Definire chiaramente la posizione di archiviazione dei dati di registrazione dello schermo per rispettare i requisiti legali locali.

- Implementare controlli rigorosi sui trasferimenti transfrontalieri di dati, ad esempio utilizzando le clausole contrattuali standard (SCC) dell'UE per garantire la conformità al GDPR.

- Eseguire la due diligence sui fornitori di servizi cloud per verificare che siano in possesso delle certificazioni di sicurezza pertinenti, come ISO/IEC 27001.

Ottenere certificazioni di conformità per migliorare la credibilità

- ISO 27001: certificazione del sistema di gestione della sicurezza delle informazioni, che dimostra pratiche standardizzate di gestione della sicurezza dei dati.

- ISO/IEC 27701: certificazione del sistema di gestione delle informazioni sulla privacy, incentrata in particolare sulla protezione delle informazioni personali e sulla conformità alla privacy.

- Il conseguimento di queste certificazioni aiuta le organizzazioni a rafforzare la credibilità dei propri servizi di registrazione dello schermo quando comunicano con clienti o partner.

Raccomandazioni pratiche per l'attuazione

- Strategia di conformità multilivello: combinare misure tecniche (crittografia, controllo degli accessi), misure gestionali (consenso informato, registri di controllo) e misure istituzionali (PIA, certificazioni) per salvaguardare in modo completo la privacy.

- Formazione dei dipendenti: condurre una formazione regolare sulle normative sulla privacy relative alla registrazione dello schermo per migliorare la consapevolezza interna in materia di conformità.

- Monitoraggio continuo: rivedere periodicamente i processi di gestione dei dati di registrazione dello schermo e lo stato di conformità dei fornitori di servizi terzi per rilevare e correggere tempestivamente potenziali rischi.

Condividi questa guida per aiutare gli altri a mantenere la sicurezza e la privacy durante la registrazione dello schermo.

6. Impatto economico sulla sicurezza dei dati e gestione della fiducia aziendale

Poiché la registrazione dello schermo sta diventando parte integrante delle attività aziendali, spaziando dalla collaborazione a distanza alla formazione e alla conformità, i rischi di violazioni e violazioni della privacy comportano conseguenze dirette in termini economici e di fiducia. La sicurezza non è più un dettaglio tecnico, ma una priorità aziendale.

6.1 Il costo aziendale degli incidenti di sicurezza

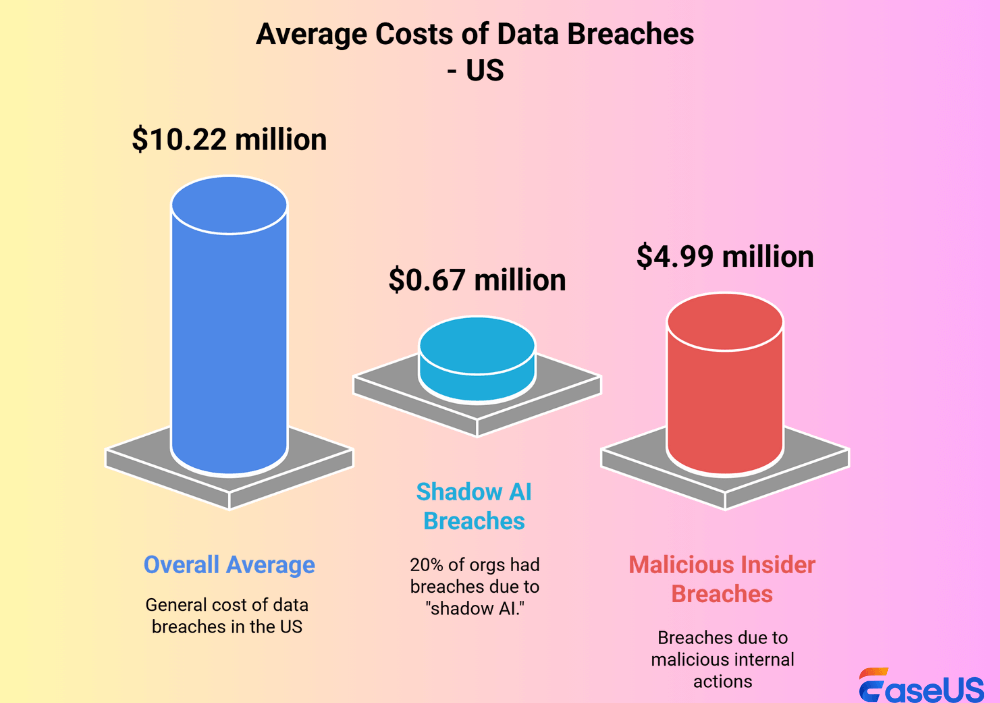

L'IBM 2025 Cost of a Data Breach Report mostra che il costo è sceso per la prima volta in cinque anni, a 4,44 milioni di dollari, principalmente grazie alle difese basate sull'intelligenza artificiale che hanno accelerato il rilevamento e il contenimento delle violazioni. Tuttavia, gli aggressori stanno anche sfruttando l'intelligenza artificiale per migliorare le loro tattiche. Le statistiche mostrano che il 16% delle violazioni ha coinvolto l'intelligenza artificiale, principalmente in attacchi di phishing e deepfake.

Inoltre, il rapporto del 2025 indica che il costo medio di una violazione negli Stati Uniti è ancora più elevato, raggiungendo i 10,22 milioni di dollari. Il 20% delle organizzazioni ha subito violazioni dovute alla "shadow AI", con conseguenti perdite aggiuntive in media di 670.000 dollari. Le violazioni dei dati causate da malintenzionati interni sono particolarmente costose, con una media di 4,99 milioni di dollari.

Questi costi vanno ben oltre l'immediata riparazione tecnica. Includono sanzioni amministrative, indagini forensi, procedimenti legali, notifiche di violazione, risarcimenti ai clienti, recupero della reputazione e tempi di inattività operativa. Per le aziende che operano in mercati globali competitivi, tali shock finanziari possono erodere la fiducia degli azionisti, indebolire il valore del marchio e persino compromettere la sostenibilità a lungo termine.

6.2 La privacy come vantaggio competitivo

Sebbene le carenze di sicurezza rappresentino minacce economiche, la protezione proattiva della privacy può diventare un potente elemento di differenziazione. Nel mercato B2B, la conformità e una solida gestione della privacy sono emerse come criteri di approvvigionamento decisivi. Le aziende privilegiano sempre più fornitori le cui soluzioni includono policy sulla privacy trasparenti, allineamento a GDPR/CCPA/PIPL e certificazioni come ISO/IEC 27001 e ISO/IEC 27701. Questi elementi non sono più semplici requisiti normativi, ma segnali di fiducia che influenzano direttamente le decisioni aziendali.

L'adozione di strumenti di registrazione dello schermo sicuri e rispettosi della privacy non solo riduce la probabilità di incidenti costosi, ma rafforza anche la credibilità del marchio. Ad esempio, EaseUS RecExperts offre alle aziende una soluzione conforme e affidabile integrando funzionalità come la registrazione crittografata, il controllo granulare degli accessi e meccanismi di consenso trasparenti. Tali strumenti consentono alle aziende di condurre formazione, condivisione delle conoscenze e registrazione di conformità senza esporsi a rischi inutili.

7. La convergenza tra intelligenza artificiale e Zero Trust nella registrazione dello schermo

Con l'accelerazione della trasformazione digitale delle aziende, la registrazione dello schermo si sta trasformando da strumento di produttività a tecnologia critica per la conformità e sensibile alla fiducia. Il futuro sarà definito da come l'innovazione dell'intelligenza artificiale e i modelli di sicurezza Zero Trust si integreranno per bilanciare usabilità, sicurezza e privacy.

7.1 Registrazione con intelligenza artificiale e privacy migliorata

L'intelligenza artificiale svolgerà un ruolo centrale nel plasmare la registrazione dello schermo di prossima generazione. Le principali applicazioni includono:

- Sfocatura automatica dei volti: per garantire la protezione delle identità in situazioni di formazione, conferenza e conformità.

- Mascheramento dei dati sensibili in tempo reale: rilevamento e redazione automatica dei campi riservati (ad esempio, numeri di carte di credito, dati medici).

- Analisi dei contenuti basata sul contesto: classificazione intelligente delle registrazioni a supporto delle policy di conservazione e degli audit di conformità.

Tali funzionalità eleveranno la protezione della privacy da reattiva a proattiva, semplificando la conformità per le aziende.

7.2 Standardizzazione e quadri globali

Le attuali normative sulla privacy (GDPR, CCPA, PIPL) rimangono frammentate, ma si sta sviluppando un processo di armonizzazione a livello internazionale. Un quadro normativo unificato per la conformità alla registrazione dello schermo potrebbe:

- Ridurre l'incertezza giuridica transfrontaliera.

- Consentire politiche aziendali coerenti.

- Promuovere la fiducia nei mercati globali del software.

Questa tendenza alla standardizzazione premierà i primi utilizzatori che si allineeranno alle migliori pratiche internazionali.

7.3 Valore del marchio attraverso la fiducia

Per i fornitori di sistemi di registrazione dello schermo, la sicurezza e la privacy non sono solo misure di sicurezza tecniche, ma risorse strategiche.

- Le aziende che integrano certificazioni di conformità e architetture basate sulla privacy fin dalla progettazione si distingueranno.

- La fiducia diventa una valuta di mercato: i fornitori che stabiliscono standard affidabili acquisiranno la leadership nel settore.

7.4 Tendenze tecnologiche emergenti

Diversi paradigmi tecnici stanno convergendo per ridefinire la registrazione dello schermo:

- Elaborazione che preserva la privacy e apprendimento federato: consente l'analisi dei dati senza esposizione centralizzata.

- Architettura Zero Trust: applicazione dei principi "mai fidarsi, verificare sempre" in tutte le fasi di registrazione, archiviazione e accesso.

- Archiviazione decentralizzata (ad esempio IPFS): distribuzione di dati video per mitigare le violazioni in singoli punti.

- Avvisi di rischio basati sull'intelligenza artificiale: avvisi proattivi che avvisano gli utenti di potenziali violazioni delle policy o di acquisizione di contenuti sensibili.

Insieme, questi elementi prepareranno il terreno per gli ecosistemi di registrazione sicuri di prossima generazione.

7.5 Raccomandazioni strategiche

Per prepararsi a questo cambiamento, le parti interessate dovrebbero adottare le seguenti misure:

- Utenti: scegliete strumenti di registrazione certificati e rispettosi della privacy, con una gestione trasparente dei dati.

- Sviluppatori: implementare la privacy predefinita, integrando crittografia, consenso e strumenti di intelligenza artificiale per la privacy nella fase di progettazione.

- Enti regolatori: stabilire standard di conformità dedicati alla registrazione dello schermo, garantendo parità di condizioni in tutti i settori.

8. Salvaguardia della sicurezza e della privacy - Conclusione sulla registrazione dello schermo

La registrazione dello schermo funge da ponte per la comunicazione e la collaborazione moderne, ma può anche diventare un punto di accesso per violazioni della privacy. Solo attraverso l'impegno congiunto di utenti, sviluppatori, aziende e enti regolatori, e costruendo una difesa multidimensionale basata su tecnologia, sistemi e consapevolezza culturale, possiamo realizzare un ecosistema di registrazione dello schermo sicuro, affidabile, conforme, trasparente e intuitivo.

Uniamo le forze per creare una "finestra digitale" affidabile che non solo faciliti la trasmissione efficiente delle informazioni, ma protegga anche il diritto alla privacy di ogni utente.

Condividi questa guida per aiutare gli altri a mantenere la sicurezza e la privacy durante la registrazione dello schermo.

Questa pagina le è stata utile?