Da Remote-Arbeit in Unternehmen zur neuen Norm wird, wächst die Nachfrage nach Bildschirmaufzeichnungstechnologie explosionsartig. Laut einem Gartner-Bericht werden „nach der Pandemie etwa 48 % der Mitarbeiter weiterhin in gewissem Umfang remote arbeiten – ein deutlicher Anstieg gegenüber dem Wert von 30 % vor der Pandemie.“ (Quelle: Gartner )

Andere Umfragen zeigen, dass derzeit weltweit etwa 28 % der Arbeitnehmer von zu Hause aus arbeiten. In den USA wird prognostiziert, dass bis 2026 22 Millionen Menschen (ein erheblicher Anteil der Belegschaft) von zu Hause aus arbeiten werden. (Quelle: DemandSage , 2026). Aufgrund der großen Zahl von Telearbeitern ist die Nutzung von Bildschirmaufzeichnungstools in Szenarien wie Online-Bildung, SaaS-Produktdemonstrationen, Live-Streaming von Spielen und medizinischer Fernzusammenarbeit noch stärker geworden.

Bildschirmaufzeichnungen erhöhen zwar die Effizienz und Transparenz bei der Zusammenarbeit, bergen aber auch erhebliche Sicherheits- und Datenschutzrisiken. Unbefugte Aufzeichnungen, Datenlecks, fehlende Speicherverschlüsselung, die Nichteinhaltung von Vorschriften und sogar Hacker, die Schadsoftware zur Überwachung der Benutzerbildschirme nutzen, sind häufige Vorkommnisse. Dadurch sind Benutzerinformationen sehr anfällig für Offenlegung oder Missbrauch.

Daher zielt dieser Bericht von EaseUS darauf ab, eine eingehende Analyse der verschiedenen Sicherheitsrisiken und Datenschutzherausforderungen im Zusammenhang mit Bildschirmaufzeichnungsszenarien durchzuführen. Darüber hinaus schlägt er systematische Gegenmaßnahmen auf der Grundlage mehrschichtiger Schutzstrategien (Benutzer, Technologie, Compliance und Gerät) vor, um Benutzern und Unternehmen beim Aufbau eines vertrauenswürdigen und sicheren Aufzeichnungs-Ökosystems zu helfen, das den Vorschriften entspricht.

1. Sicherheit und Datenschutz bei der Bildschirmaufzeichnung – Hauptrisiken

Das Verständnis dieser Risiken ist für jeden, der Bildschirmaufzeichnungstools verwendet, sei es aus privaten oder beruflichen Gründen, von entscheidender Bedeutung. Lassen Sie uns die wichtigsten Risiken der Bildschirmaufzeichnung und ihre Auswirkungen auf die Sicherheit und Privatsphäre der Benutzer näher betrachten.

1.1 Datensicherheitsrisiken

Bildschirmaufzeichnungsdateien sind im Wesentlichen hochsensible Daten und enthalten häufig strategische Unternehmensdokumente, Finanzberichte, Kundeninformationen, Anmeldeinformationen und geistiges Eigentum. Ihr Lebenszyklus lässt sich wie folgt zusammenfassen: Erfassung → Speicherung → Freigabe. In jeder Phase birgt dies potenzielle Risiken:

Weitergabe sensibler Inhalte

Bildschirmaufzeichnungen können unbeabsichtigt vertrauliche Informationen wie Kontokennwörter, Anmeldeinformationen, Finanzdaten, Kundendaten und Quellcode erfassen. Werden diese Aufzeichnungsdateien nicht verschlüsselt, versehentlich hochgeladen oder verbreitet, kann dies verheerende Folgen haben.

Unbefugter Zugriff und Missbrauch

Sind Bildschirmaufzeichnungsdateien nicht ausreichend mit Zugriffsberechtigungen gesichert, können interne Mitarbeiter oder Hacker leicht unbefugten Zugriff erlangen. Werden Zugriffsrechte auf die Aufzeichnungsdateien durch Software-Schwachstellen oder laxe Berechtigungskonfigurationen erlangt, können diese Personen die Inhalte leicht stehlen und missbrauchen.

Übertragungs- und Speicherrisiken

Unverschlüsselte Aufzeichnungsdateien sind anfällig für Man-in-the-Middle-Angriffe (MITM), Abfangen oder Manipulation während der Übertragung. Auch unverschlüsselt in der Cloud oder auf freigegebenen Laufwerken gespeicherte Dateien sind anfällig für Angriffe.

So geht beispielsweise aus dem Verizon 2026 Data Breach Investigations Report hervor, dass über 22 % der Datenschutzverletzungen auf den Missbrauch von Anmeldeinformationen zurückzuführen sind. Bildschirmaufzeichnungen sind dabei einer der risikoreichsten Kanäle. (Quelle: Verizon )

Hier zeigen wir Ihnen anhand einer Tabelle den allgemeinen Ablauf des Lebenszyklus einer Bildschirmaufzeichnungsdatei und mögliche Risikofaktoren:

| Phase | Kernbeschreibung | Wichtige Sicherheitslücken |

|---|---|---|

| Sammlung | Generierungsphase von Bildschirmaufzeichnungen, einschließlich Bildschirm- und Audioaufzeichnungen. |

|

| Lagerung | Bildschirmaufzeichnungen werden lokal oder im Cloud-Speicher gespeichert. |

|

| Weitergabe | Bildschirmaufzeichnungen, die per E-Mail, Cloud-Diensten, Instant Messaging usw. geteilt werden. |

|

1.2 Datenschutzverletzungen

Unerlaubte Aufzeichnung

Wenn die Teilnehmer beispielsweise bei Videokonferenzen mit mehreren Personen oder beim Online-Unterricht nicht im Voraus über die Aufzeichnung der Sitzung informiert werden, kann dies das Recht der Nutzer auf Privatsphäre und informierte Einwilligung verletzen und das Vertrauen in die Plattform mindern. Dies verstößt gegen das Prinzip der „ausdrücklichen Einwilligung“ in DSGVO und PIPL.

Missbrauch bösartiger Überwachungstools

Hacker können Trojaner oder andere Schadsoftware verwenden, um heimlich Bildschirmaufzeichnungsfunktionen zu aktivieren. Dadurch können sie die Aktivitäten der Benutzer langfristig überwachen, ihre Aktionen aufzeichnen und sogar Kommunikationsdetails erfassen, was zu einer schweren Verletzung der Datenschutzrechte führt.

1.3 Rechtliche und Compliance-Herausforderungen

Bei der Bildschirmaufzeichnung werden personenbezogene Daten verarbeitet und die Einhaltung der Inhaltsnutzung geregelt. In verschiedenen Regionen gelten unterschiedliche gesetzliche Anforderungen an personenbezogene Daten und aufgezeichnete Inhalte:

- Die DSGVO (EU) legt Wert auf die Einholung der Einwilligung und ausdrücklichen Zustimmung des Nutzers vor der Aufzeichnung, Datenminimierung und Zweckbindung. Unternehmen, die sich nicht an die DSGVO halten, müssen mit Geldstrafen von bis zu 4 % des Jahresumsatzes oder 20 Millionen Euro rechnen.

- CCPA (Kalifornien) betrachtet aufgezeichnete Inhalte als personenbezogene Daten und Benutzer haben das Recht, auf die zugehörigen Daten zuzugreifen und sie zu löschen.

- Das chinesische Gesetz zum Schutz personenbezogener Daten (PIPL) schreibt die Einhaltung des Grundsatzes der minimalen Notwendigkeit und die Einholung einer gesonderten Zustimmung zur Aufzeichnung von Inhalten vor, die die Privatsphäre der Person betreffen.

Darüber hinaus kann es beim Aufzeichnungsprozess zu Urheberrechtsverletzungen oder Geschäftsgeheimnissen anderer Personen kommen. Ohne Genehmigung besteht ein hohes Risiko einer Verletzung.

Im Zuge der strikten Durchsetzung der DSGVO drohen Unternehmen, die sich nicht an die DSGVO halten, hohe Bußgelder. So wurde beispielsweise Meta wegen der illegalen Übertragung von EU-Nutzerdaten in die USA mit einer Geldstrafe von 1,2 Milliarden Euro belegt – ein Rekord für die höchste Strafe. Bis Januar 2026 beliefen sich die gesamten DSGVO-Bußgelder auf rund 5,88 Milliarden Euro. (Quelle: IAPP und Data Privacy Manager )

Geben Sie diese Anleitung weiter, um anderen dabei zu helfen, beim Aufzeichnen des Bildschirms sicher und privat zu bleiben.

2. Sicherheit bei Bildschirmaufzeichnungen: Angriffsanalyse und Bedrohungsmodellierung

Unter Berücksichtigung der Grundlagen der Sicherheit bei Bildschirmaufzeichnungen wollen wir nun die potenziellen Bedrohungen und Schwachstellen durch detaillierte Angriffsanalysen und Bedrohungsmodellierungen untersuchen.

2.1 Gängige Angriffsmethoden

Social Engineering + Bildschirmaufzeichnung Phishing

Hacker nutzen Phishing-E-Mails, um Benutzer dazu zu bringen, auf schädliche Links oder Software zu klicken. Sobald der Benutzer die Aufzeichnungsberechtigung erteilt, können die Hacker sensible Betriebsbildschirme erfassen.

Bösartiger Remotedesktop + Bildschirmaufzeichnung

Nachdem Hacker die Remote-Desktop-Steuerung infiltriert haben, starten sie eine Bildschirmaufzeichnung, um alle Vorgänge des Opfers aufzuzeichnen.

Kombinierter Angriff aus Zwischenablage und Bildschirmaufzeichnung

Nachdem ein Benutzer vertrauliche Informationen kopiert hat, kann der Inhalt der Zwischenablage von einer Software erfasst und zusammen mit dem Bildschirm aufgezeichnet werden.

2.2 Anwendung des STRIDE-Modells

Mithilfe der sechs Elemente des STRIDE-Modells können wir eine systematische Bedrohungsmodellierungsmatrix erstellen:

- Spoofing (Identitätsbetrug)

- Manipulation (Datenveränderung)

- Ablehnung (Verweigerung der Verantwortung)

- Offenlegung von Informationen (Informationsleck)

- Denial of Service (Dienstverweigerung)

- Erhöhung von Berechtigungen (Privilege Escalation)

Durch die Kombination der oben genannten Angriffsmethoden können wir eine „Threat Modeling Matrix“ erstellen:

Die horizontale Achse stellt die Angriffsmethoden dar (wie Phishing, Remotedesktop und Clipboard-Leakage) und die vertikale Achse stellt die Risikostufen dar (Benutzerseite, Plattformseite und Übertragungsverbindung), um die spezifischen Risikoorte und -typen jeder Angriffsmethode intuitiv auszudrücken.

- Benutzerseite: Schädliche Plugins → Risiko eines Informationslecks

- Plattformende: Unverschlüsselte Speicherung → Datenveränderung und unberechtigter Zugriff

- Übertragungsstrecke: Fehlendes TLS → Man-in-the-Middle-Angriffe

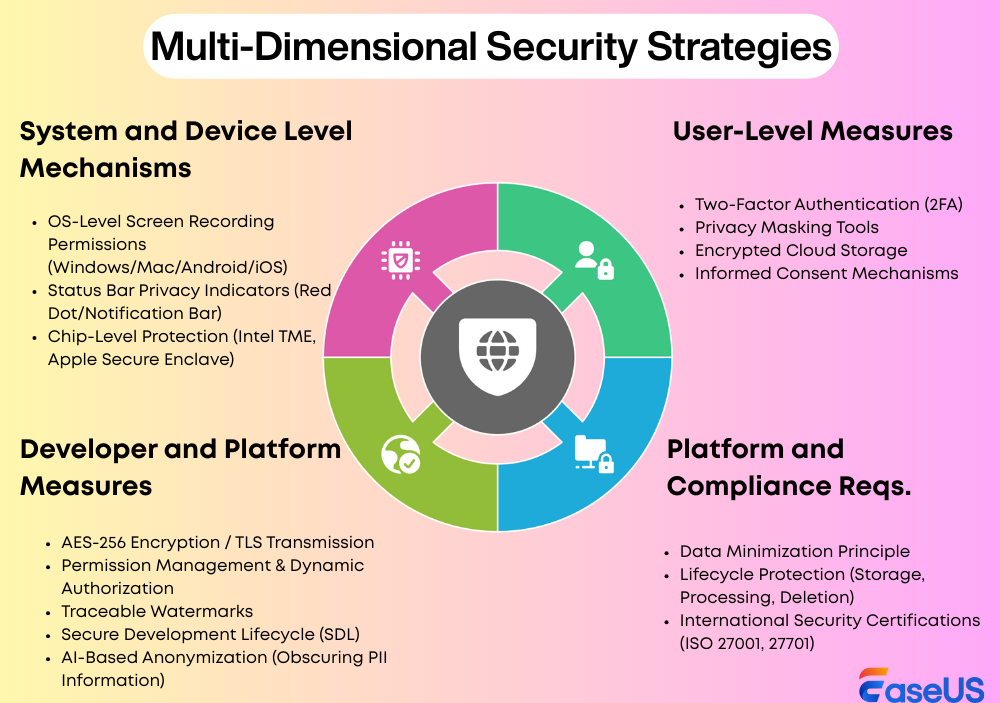

3. Mehrdimensionale Strategien für Sicherheit und Datenschutz

Um die oben beschriebenen Risiken im Zusammenhang mit der Bildschirmaufzeichnung zu bewältigen, ist es wichtig, Schutzmechanismen aus mehreren Dimensionen zu entwickeln, darunter Benutzer, Softwareentwickler/-plattformen, Compliance-Aufzeichnungsstandards sowie Systeme und Geräte.

3.1 Gegenmaßnahmen auf Benutzerebene

- Zwei-Faktor-Authentifizierung (2FA): Verbessert die Kontosicherheit erheblich und verhindert, dass Bildschirmaufzeichnungskonten unrechtmäßig erlangt werden.

- Maskieren/Verwischen sensibler Bereiche vor der Aufnahme: Verdecken oder desensibilisieren Sie Inhalte wie Passwörter und Finanzinformationen vor der Aufnahme absichtlich.

- End-to-End-verschlüsselter Cloud-Speicher: Nutzen Sie Tools wie Box und Tresorit, um Aufnahmedateien zu verschlüsseln und zu speichern und so die Datensicherheit in der Cloud zu gewährleisten.

- Regelmäßige Software-Patch-Updates: Vermeiden Sie die Ausnutzung bekannter Schwachstellen durch Angreifer.

- Klarer Mechanismus zur Aufzeichnungsbenachrichtigung und Zustimmung: In Aufzeichnungsszenarien mit mehreren Personen ist die vorherige Benachrichtigung und Einholung der Zustimmung ein notwendiger Schritt zur Einhaltung der gesetzlichen Vorschriften.

3.2 Technische Mittel für Entwickler und Plattformen

- Datenverschlüsselung: Verwenden Sie lokale AES-256-Verschlüsselung für Aufzeichnungsdateien; nutzen Sie TLS/SSL für sichere Verschlüsselung während der Übertragung.

- Mechanismus zur Berechtigungsverwaltung: Beschränken Sie die Berechtigungen für Hintergrundaufzeichnungen und übernehmen Sie einen dynamischen Autorisierungsmechanismus, um Berechtigungsanfragen präzise zu steuern.

- Rückverfolgbare Sicherheitswasserzeichen: Betten Sie Wasserzeichen zur Benutzeridentifikation in aufgezeichnete Inhalte ein, um Missbrauch zu verhindern und die Rückverfolgbarkeit zu ermöglichen.

- Secure Development Lifecycle (SDL): Führen Sie während der Produktdesignphase Sicherheitsbewertungen und Code-Audits durch.

- KI-gestützte Desensibilisierungstechnologie: Verwenden Sie KI, um persönliche Informationen auf dem Bildschirm (wie ID-Nummern, E-Mail-Adressen usw.) automatisch zu identifizieren und in Echtzeit zu verwischen.

3.3 Plattform- und Compliance-Anforderungen

- Prinzip der Datenminimierung: Erfassen und erfassen Sie nur notwendige Inhalte, um eine übermäßige Datenerfassung zu vermeiden.

- Transparente Datenschutzrichtlinie und Erklärung zur Datennutzung: Informieren Sie die Benutzer klar über den Zweck der Aufzeichnung, die Speichermethoden und die Zugriffsmethoden.

- Datenschutz über den gesamten Lebenszyklus: Gewährleisten Sie Sicherheit von der Erfassung, Speicherung und Verarbeitung bis hin zur Löschung.

- Internationale Sicherheitszertifizierung: Erlangen Sie Zertifizierungen wie ISO/IEC 27001 und 27701, um die Glaubwürdigkeit Ihres Produkts zu erhöhen.

3.4 Schutzmechanismen auf System- und Geräteebene

- Berechtigungssteuerung für Bildschirmaufzeichnungen auf Betriebssystemebene: Verwenden Sie die Berechtigungssteuerung auf Systemebene unter macOS, Windows, Android/iOS, um unbefugte Aufzeichnungen zu verhindern.

- Datenschutzbenachrichtigungsanzeigen: Zeigen Sie während der Aufnahme einen roten Punkt in der Ecke des Bildschirms oder eine Statusleistenbenachrichtigung an, um die Sichtbarkeit zu verbessern.

- Datenschutzmechanismen auf Chipebene: Nutzen Sie Hardwarelösungen wie Intel TME und Apple Secure Enclave, um die Verschlüsselung und Schlüsselsicherheit aufgezeichneter Inhalte zu schützen.

Geben Sie diese Anleitung weiter, um anderen dabei zu helfen, beim Aufzeichnen des Bildschirms sicher und privat zu bleiben.

4. Aufzeichnung von Fallanalysen und Trends zur Datenschutzsicherheit

Um das vielschichtige Thema Datenschutz und Sicherheit bei Bildschirmaufzeichnungen genauer zu untersuchen, untersuchen wir konkrete Fälle aus verschiedenen Branchen. Unsere Analyse beleuchtet die wichtigsten Herausforderungen und neuen Trends, beginnend mit dem Bildungssektor.

4.1 Fallbeispiel Bildungsindustrie

Compliance-Management von Bildschirmaufzeichnungen auf Online-Kursplattformen

Mit dem explosionsartigen Wachstum des weltweiten Online-Bildungsmarktes ist die illegale Verbreitung von Raubkopien von Kursen und aufgezeichneten Videos zu einem großen Problem für die Branche geworden. Laut Daten der Business Research Company wird der globale Online-Lernmarkt bis 2026 voraussichtlich auf 354,71 Milliarden US-Dollar wachsen (ein Anstieg von 13,0 % gegenüber dem Vorjahr). Bildschirmaufzeichnungstechnologie spielt eine wichtige Rolle bei der Kursarchivierung und Lernkontrolle.

Im Jahr 2021 kam es auf einer internationalen Online-Bildungsplattform zu einem großen Kursverlust: Studierende nahmen Videos mit Tools von Drittanbietern auf und luden sie auf Piraten-Websites hoch, was zu einem Verlust von über 15 % der Abonnements führte.

Um diesem Problem zu begegnen, hat die Plattform Compliance-Maßnahmen implementiert:

- Verschlüsselter Speicher: AES-256-Verschlüsselung lokal und in der Cloud, mit TLS/SSL für sichere Übertragung.

- Dynamisches Wasserzeichen: Eindeutige Wasserzeichen pro Benutzer (Konto-ID und Zeitstempel) zum Aufspüren von Lecks.

- Hinweis und Zustimmung: Benutzer werden vor der Aufzeichnung benachrichtigt und müssen auf „Zustimmen“ klicken, um am Kurs teilzunehmen.

Ein Jahr später sank die Zahl der raubkopierten Kurse um 60 %, die Zahl der Nutzerbeschwerden nahm ab und die Zufriedenheit der Lehrkräfte stieg. Die Plattform erhielt außerdem die ISO/IEC 27001-Zertifizierung, was ihren Ruf und ihre Wettbewerbsfähigkeit stärkte.

4.2 Unternehmenssache

KI-gesteuerte Desensibilisierungsübung zur Bildschirmaufzeichnung (vereinfachte Version)

Im B2B-Bereich werden Bildschirmaufzeichnungen häufig für Produktvorführungen und Fernschulungen eingesetzt, können aber die Privatsphäre und sensible Daten der Kunden gefährden. Ein europäisches Softwareunternehmen zeigte während einer aufgezeichneten Demonstration versehentlich E-Mail-Adressen und Kontoinformationen von Kunden an, was zu Beschwerden führte.

Um solche Lecks zu verhindern, führte das Unternehmen im Jahr 2022 eine KI-Desensibilisierungstechnologie ein:

- Automatische Identifizierung vertraulicher Informationen: Erkennen Sie PII (Telefonnummern, E-Mail-Adressen, Bankkartennummern) auf dem Bildschirm.

- Unschärfe in Echtzeit: Wenden Sie Unschärfe oder Maskierung auf empfindliche Bereiche an;

- Wasserzeichen und Protokollverfolgung: Fügen Sie nachverfolgbare Wasserzeichen hinzu und generieren Sie Prüfprotokolle.

Nach der Implementierung sank die Rate des Verlusts sensibler Informationen um 80 % und die Kundenzufriedenheit mit der Datensicherheit stieg um 22 %. Diese Vorgehensweise wurde von der IAPP als bester Anwendungsfall für Datenschutztechnologie des Jahres ausgezeichnet.

4.3 Branchenherausforderungen und Trendeinblicke

Die Bildschirmaufzeichnungsbranche insgesamt steht jedoch noch immer vor zahlreichen Herausforderungen:

Fehlen einheitlicher Datenschutzstandards

Verschiedene Länder und Regionen haben deutlich unterschiedliche Anforderungen an die Einhaltung der Bildschirmaufzeichnungsvorschriften. So legt die DSGVO beispielsweise den Schwerpunkt auf „Benachrichtigung und Einwilligung“, das PIPL verlangt eine „separate Einwilligung“, während der CCPA sich auf das „Recht auf Zugriff und Löschung“ konzentriert. Bei grenzüberschreitenden Aktivitäten müssen Unternehmen erhebliche Ressourcen investieren, um mehrere Standards zu erfüllen, was die Compliance-Kosten erhöht.

KI-Aufzeichnungen bergen neue Risiken für Datenmissbrauch

Neue KI-basierte Bildschirmaufzeichnungstools verfügen über Funktionen zur automatischen Transkription, intelligenten Markierung und Verhaltensanalyse. Sie können jedoch auch missbraucht werden, um Mitarbeiteraktivitäten zu überwachen und Benutzergewohnheiten zu verfolgen, was zu Datenschutz- und ethischen Kontroversen führt. So haben einige Unternehmen KI-Tools zur Arbeitsüberwachung eingesetzt, ohne ihre Mitarbeiter zu informieren, was in Europa und Amerika zu Rechtsstreitigkeiten führte.

Das Recht des Benutzers auf Datenschutz wird übersehen

Viele Videokonferenz-Nutzer sind sich immer noch nicht bewusst, dass sie aufgezeichnet werden. Dies deutet darauf hin, dass es in vielen Softwareanwendungen an klaren Aufzeichnungsbenachrichtigungsmechanismen mangelt und das Recht der Nutzer auf Information über ihre Privatsphäre nicht vollständig geschützt ist.

5. Globales Rahmenwerk zur Einhaltung gesetzlicher Vorschriften und des Datenschutzes

Mit der zunehmenden Verbreitung von Bildschirmaufzeichnungstechnologien in Unternehmen und Privathaushalten sind Datenschutz und Datenkonformität zu einem wichtigen Thema geworden. In verschiedenen Regionen gelten unterschiedliche gesetzliche Anforderungen für die Erfassung, Speicherung, Verarbeitung und Weitergabe aufgezeichneter Inhalte. Unternehmen müssen diese Vorschriften verstehen und einhalten, um rechtliche Sanktionen und Reputationsschäden zu vermeiden.

5.1 Regulierungsvergleich und Anwendbarkeit

Die DSGVO ist eine der weltweit strengsten Datenschutzbestimmungen und enthält klare Anforderungen an die Bildschirmaufzeichnung von Daten. Im Jahr 2021 wurde eine europäische Online-Bildungsplattform von der Regulierungsbehörde mit einer Geldstrafe von 500.000 Euro belegt, weil sie Unterrichtsvideos ohne die Zustimmung der Studierenden aufgezeichnet hatte. Die Plattform wurde zu sofortigen Abhilfemaßnahmen verpflichtet.

Der CCPA in Kalifornien stuft Bildschirmaufzeichnungen als personenbezogene Daten ein und gewährt den Nutzern umfangreiche Rechte. In der Praxis richten Unternehmen typischerweise Datenschutzportale für Nutzer ein, damit diese ihre Rechte auf Zugriff und Löschung von Informationen bequem ausüben können.

| Region | Verordnung | Anforderungen für die Bildschirmaufzeichnung | Compliance-Fokus |

|---|---|---|---|

| europäische Union | DSGVO (Datenschutz-Grundverordnung) | Ausdrückliche Einwilligung nach Aufklärung, Datenminimierung; Benutzer müssen der Aufzeichnung zustimmen und Organisationen dürfen nur die notwendigen Informationen erfassen. | Transparenz bei der Benutzereinwilligung, Einhaltung der Vorschriften für grenzüberschreitende Datenübertragungen, Datenminimierung. |

| Kalifornien, USA | CCPA (California Consumer Privacy Act) | Aufgezeichnete Inhalte gelten als personenbezogene Daten. Benutzer können Zugriff auf ihre aufgezeichneten Daten und deren Löschung anfordern. | Benutzerrechte zum Zugriff auf und Löschen von Daten, Offenlegung der Privatsphäre, Verwaltung der Freigabe durch Dritte. |

| China | PIPL (Gesetz zum Schutz personenbezogener Daten) | Ausdrückliche Benachrichtigung und gesonderte Einwilligung; die Verarbeitung muss dem Grundsatz der minimalen Notwendigkeit folgen. | Transparenz bei der Datenverarbeitung, Einholung individueller Einwilligungen, rechtmäßige Speicherung und Übermittlung. |

5.2 Leitlinien zur Umsetzung der Corporate Compliance

Um sicherzustellen, dass die Bildschirmaufzeichnung sowohl internationalen als auch lokalen Datenschutzbestimmungen entspricht, können Unternehmen die folgenden bewährten Methoden anwenden:

Richten Sie ein System zur Datenschutz-Folgenabschätzung (DSFA) ein

- Führen Sie für jedes Bildschirmaufzeichnungsprojekt eine PIA durch, um potenzielle Datenschutzrisiken zu identifizieren.

- Bewerten Sie, ob die aufgezeichneten Inhalte persönliche oder sensible Informationen enthalten, und beurteilen Sie die Rechtmäßigkeit der Verarbeitungsmethoden.

- Institutionalisieren Sie den Prozess, um sicherzustellen, dass jedes Geschäftsupdate oder jede Funktionsiteration einer Datenschutzbewertung unterzogen wird.

- Referenztool: Die International Association of Privacy Professionals (IAPP) bietet PIA-Vorlagen, die an die spezifischen Arbeitsabläufe einer Organisation angepasst werden können.

Datensouveränität und grenzüberschreitende Datenflusskontrolle

- Definieren Sie den Speicherort der Bildschirmaufzeichnungsdaten klar, um die lokalen gesetzlichen Anforderungen zu erfüllen.

- Implementieren Sie strenge Kontrollen für grenzüberschreitende Datenübertragungen, beispielsweise durch die Verwendung von EU-Standardvertragsklauseln (SCCs), um die Einhaltung der DSGVO sicherzustellen.

- Führen Sie eine Due-Diligence-Prüfung der Cloud-Dienstanbieter durch, um sicherzustellen, dass diese über die entsprechenden Sicherheitszertifizierungen wie ISO/IEC 27001 verfügen.

Erhalten Sie Compliance-Zertifizierungen, um Ihre Glaubwürdigkeit zu erhöhen

- ISO 27001 : Zertifizierung für Informationssicherheits-Managementsysteme, die standardisierte Praktiken im Datensicherheitsmanagement nachweist.

- ISO/IEC 27701: Zertifizierung für Datenschutzinformationsmanagementsysteme mit besonderem Schwerpunkt auf dem Schutz personenbezogener Daten und der Einhaltung der Datenschutzbestimmungen.

- Durch das Erreichen dieser Zertifizierungen können Unternehmen die Glaubwürdigkeit ihrer Bildschirmaufzeichnungsdienste bei der Kommunikation mit Kunden oder Partnern stärken.

Praktische Umsetzungsempfehlungen

- Mehrschichtige Compliance-Strategie: Kombinieren Sie technische Maßnahmen (Verschlüsselung, Zugriffskontrolle), Managementmaßnahmen (informierte Zustimmung, Prüfprotokolle) und institutionelle Maßnahmen (PIA, Zertifizierungen), um die Privatsphäre umfassend zu schützen.

- Mitarbeiterschulung: Führen Sie regelmäßige Schulungen zu Datenschutzbestimmungen im Zusammenhang mit Bildschirmaufzeichnungen durch, um das interne Compliance-Bewusstsein zu verbessern.

- Kontinuierliche Überwachung: Überprüfen Sie regelmäßig die Prozesse zur Verarbeitung von Bildschirmaufzeichnungsdaten und den Compliance-Status von Drittanbietern, um potenzielle Risiken umgehend zu erkennen und zu beheben.

Geben Sie diese Anleitung weiter, um anderen dabei zu helfen, beim Aufzeichnen des Bildschirms sicher und privat zu bleiben.

6. Wirtschaftliche Auswirkungen der Datensicherheit und Enterprise Trust Management

Da die Bildschirmaufzeichnung zu einem integralen Bestandteil des Geschäftslebens wird – von der Remote-Zusammenarbeit über Schulungen bis hin zur Compliance –, haben die Risiken von Sicherheitsverletzungen und Datenschutzverletzungen direkte wirtschaftliche und vertrauensbildende Folgen. Sicherheit ist kein technisches Detail mehr, sondern eine geschäftliche Priorität.

6.1 Die Geschäftskosten von Sicherheitsvorfällen

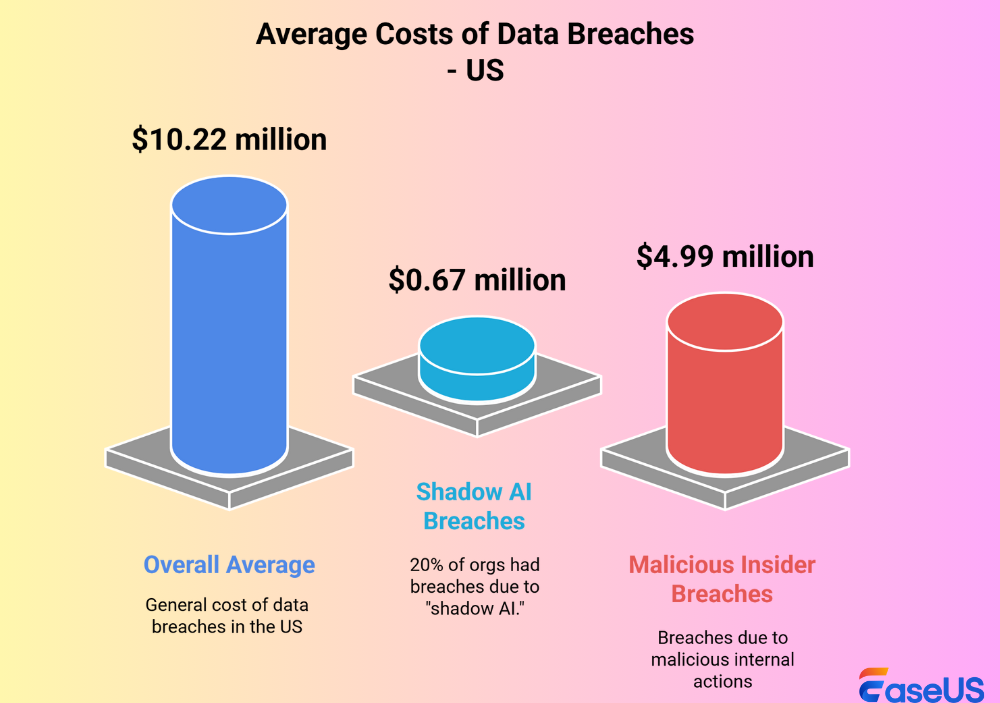

Der IBM 2026 Cost of a Data Breach Report zeigt, dass die Kosten erstmals seit fünf Jahren auf 4,44 Millionen US-Dollar gesunken sind. Dies ist vor allem auf KI-gestützte Abwehrmaßnahmen zurückzuführen, die die Erkennung und Eindämmung von Sicherheitsverletzungen beschleunigten. Angreifer nutzen KI jedoch auch, um ihre Taktiken zu verbessern. Statistiken zeigen, dass 16 % der Sicherheitsverletzungen auf KI zurückzuführen sind, vor allem bei Phishing- und Deepfake-Angriffen.

Darüber hinaus zeigt der Bericht von 2026, dass die durchschnittlichen Kosten eines Datenlecks in den USA sogar noch höher sind und 10,22 Millionen US-Dollar erreichen. 20 % der Unternehmen erlebten Datenlecks aufgrund von „Schatten-KI“, was zu durchschnittlich zusätzlichen Verlusten von 670.000 US-Dollar führte. Besonders kostspielig sind Datenlecks durch böswillige Insider, die durchschnittlich 4,99 Millionen US-Dollar kosten.

Diese Kosten gehen weit über die unmittelbare technische Behebung hinaus. Sie umfassen Bußgelder, forensische Untersuchungen, Gerichtsverfahren, Meldungen von Sicherheitsverletzungen, Kundenentschädigungen, Reputationsverluste und Betriebsausfälle. Für Unternehmen, die in wettbewerbsintensiven globalen Märkten tätig sind, können solche finanziellen Schocks das Vertrauen der Aktionäre untergraben, den Markenwert schwächen und sogar die langfristige Nachhaltigkeit gefährden.

6.2 Datenschutz als Wettbewerbsvorteil

Während Sicherheitslücken wirtschaftliche Risiken bergen, kann proaktiver Datenschutz zu einem wichtigen Differenzierungsmerkmal werden. Im B2B-Markt haben sich Compliance-Bereitschaft und ein robustes Datenschutzmanagement zu entscheidenden Beschaffungskriterien entwickelt. Unternehmen bevorzugen zunehmend Anbieter, deren Lösungen transparente Datenschutzrichtlinien, DSGVO-/CCPA-/PIPL-Konformität und Zertifizierungen wie ISO/IEC 27001 und ISO/IEC 27701 bieten. Diese Elemente sind nicht länger bloße regulatorische Kontrollkästchen – sie sind Vertrauenssignale, die Geschäftsentscheidungen direkt beeinflussen.

Der Einsatz sicherer und datenschutzbewusster Bildschirmaufzeichnungstools reduziert nicht nur die Wahrscheinlichkeit kostspieliger Vorfälle, sondern stärkt auch die Glaubwürdigkeit der Marke. EaseUS RecExperts bietet Unternehmen beispielsweise eine konforme und zuverlässige Lösung mit Funktionen wie verschlüsselter Aufzeichnung, granularer Zugriffskontrolle und transparenten Zustimmungsmechanismen. Solche Tools ermöglichen es Unternehmen, Schulungen, Wissensaustausch und Compliance-Aufzeichnungen durchzuführen, ohne sich unnötigen Risiken auszusetzen.

7. Die Konvergenz von KI und Zero Trust bei der Bildschirmaufzeichnung

Mit der Beschleunigung der digitalen Transformation in Unternehmen entwickelt sich die Bildschirmaufzeichnung von einem Produktivitätstool zu einer Compliance-kritischen und vertrauenssensiblen Technologie. Die Zukunft wird davon bestimmt, wie KI-Innovationen und Zero-Trust-Sicherheitsmodelle integriert werden, um Benutzerfreundlichkeit, Sicherheit und Datenschutz in Einklang zu bringen.

7.1 KI und datenschutzfreundliche Aufzeichnung

Künstliche Intelligenz wird bei der Entwicklung der nächsten Generation von Bildschirmaufzeichnungen eine zentrale Rolle spielen. Zu den wichtigsten Anwendungen gehören:

- Automatische Gesichtsunschärfe – gewährleistet den Schutz von Identitäten in Schulungs-, Konferenz- und Compliance-Szenarien.

- Maskierung sensibler Daten in Echtzeit – automatische Erkennung und Schwärzung vertraulicher Felder (z. B. Kreditkartennummern, medizinische Daten).

- Kontextbezogene Inhaltsanalyse – intelligente Klassifizierung von Aufzeichnungen zur Unterstützung von Aufbewahrungsrichtlinien und Compliance-Audits.

Solche Funktionen machen den Datenschutz von reaktiv zu proaktiv und ermöglichen Unternehmen eine nahtlose Einhaltung der Vorschriften.

7.2 Standardisierung und globale Rahmenbedingungen

Die aktuellen Datenschutzbestimmungen (DSGVO, CCPA, PIPL) sind noch fragmentiert, doch die internationale Harmonisierung nimmt zu. Ein einheitlicher Rahmen für die Einhaltung der Bildschirmaufzeichnungsvorschriften könnte:

- Reduzieren Sie die grenzüberschreitende Rechtsunsicherheit.

- Ermöglichen Sie konsistente Unternehmensrichtlinien.

- Fördern Sie das Vertrauen in die globalen Softwaremärkte.

Dieser Trend zur Standardisierung wird diejenigen belohnen, die frühzeitig neue Verfahren anwenden und sich an den internationalen Best Practices orientieren.

7.3 Markenwert durch Vertrauen

Für Anbieter von Bildschirmaufzeichnungen sind Sicherheit und Datenschutz nicht nur technische Schutzmaßnahmen, sondern strategische Vermögenswerte.

- Unternehmen, die Compliance-Zertifizierungen und Privacy-by-Design-Architekturen integrieren, werden sich von der Konkurrenz abheben.

- Vertrauen wird zur Marktwährung – Anbieter, die zuverlässige Standards setzen, werden die Führung in der Branche übernehmen.

7.4 Neue Technologietrends

Mehrere technische Paradigmen laufen zusammen, um die Bildschirmaufzeichnung neu zu definieren:

- Datenschutzerhaltende Berechnung und föderiertes Lernen – ermöglicht Datenanalyse ohne zentrale Offenlegung.

- Zero Trust Architecture – Durchsetzung des Prinzips „Niemals vertrauen, immer überprüfen“ bei Aufzeichnung, Speicherung und Zugriff.

- Dezentrale Speicherung (z. B. IPFS) – Verteilung von Videodaten zur Eindämmung einzelner Sicherheitsverletzungen.

- KI-gestützte Risikowarnungen – proaktive Hinweise, die Benutzer vor möglichen Richtlinienverstößen oder der Erfassung vertraulicher Inhalte warnen.

Zusammen werden diese die Grundlage für sichere Aufzeichnungsökosysteme der nächsten Generation schaffen.

7.5 Strategische Empfehlungen

Um sich auf diesen Wandel vorzubereiten, sollten die Beteiligten die folgenden Maßnahmen ergreifen:

- Benutzer: Wählen Sie zertifizierte, datenschutzfreundliche Aufzeichnungstools mit transparenter Datenverarbeitung.

- Entwickler: Implementieren Sie „Privacy by Default“, indem Sie bereits in der Entwurfsphase Verschlüsselung, Zustimmung und KI-Datenschutztools einbetten.

- Regulierungsbehörden: Legen Sie spezielle Compliance-Standards für die Bildschirmaufzeichnung fest, um branchenübergreifend gleiche Wettbewerbsbedingungen zu gewährleisten.

8. Wahrung der Sicherheit und Privatsphäre Bildschirmaufzeichnung Fazit

Bildschirmaufzeichnungen dienen als Brücke für moderne Kommunikation und Zusammenarbeit, können aber auch zu einem Einfallstor für Datenschutzverletzungen werden. Nur durch die gemeinsamen Anstrengungen von Nutzern, Entwicklern, Unternehmen und Aufsichtsbehörden und durch den Aufbau einer mehrdimensionalen Verteidigung aus Technologie, Systemen und kulturellem Bewusstsein können wir ein sicheres, vertrauenswürdiges, konformes, transparentes und benutzerfreundliches Ökosystem für Bildschirmaufzeichnungen erreichen.

Lassen Sie uns gemeinsam ein solches vertrauenswürdiges „digitales Fenster“ schaffen, das nicht nur die effiziente Übertragung von Informationen erleichtert, sondern auch die Datenschutzrechte jedes Benutzers schützt.

Geben Sie diese Anleitung weiter, um anderen dabei zu helfen, beim Aufzeichnen des Bildschirms sicher und privat zu bleiben.

War der Artikel hilfreich?